Los actores de amenazas están explotando activamente los servidores Oracle WebLogic sin parchear contra CVE-2020-14882 para implementar balizas Cobalt Strike que permiten el acceso remoto persistente a los dispositivos comprometidos.

Cobalt Strike es una herramienta de prueba de penetración legítima que también utilizan los actores de amenazas en tareas posteriores a la explotación y para implementar las llamadas balizas que les permiten obtener acceso remoto persistente.

Posteriormente, esto les permite acceder a los servidores comprometidos para recolectar datos e implementar cargas útiles de malware de segunda etapa.

Ataques de ransomware entrantes

La falla de ejecución remota de código (RCE) CVE-2020-14882 fue parcheada por Oracle durante la Actualización de revisión crítica del mes pasado y fue utilizada por los atacantes para buscar servidores WebLogic expuestos una semana después.

Desde entonces, una vulnerabilidad de RCE sin autenticación relacionada rastreada como CVE-2020-14750 , que también permite que los no autenticados se hagan cargo de las instancias no parcheadas, se solucionó mediante una actualización de seguridad fuera de banda emitida el fin de semana pasado.

Esta última serie de ataques dirigidos a instancias vulnerables de WebLogic comenzó durante el fin de semana, como reveló Renato Marinho, Handler de SANS ISC, en un aviso .

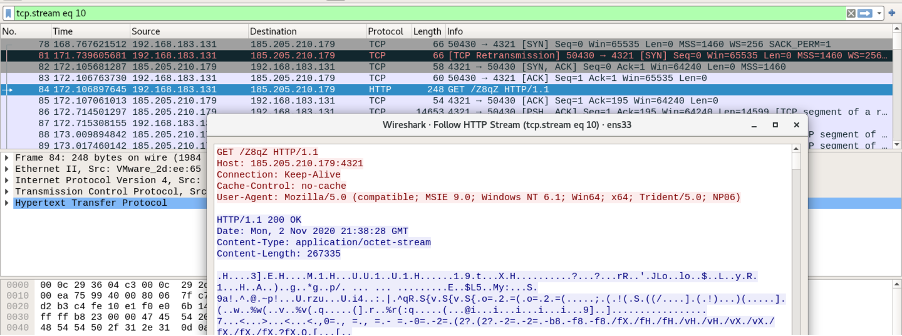

Los atacantes utilizan una cadena de scripts Powershell codificados en base64 para descargar e instalar cargas útiles de Cobalt Strike en servidores Oracle WebLogic sin parches.

«Curiosamente, el 66 por ciento de todos los ataques de ransomware de este trimestre involucraron el marco de trabajo en equipo rojo Cobalt Strike, lo que sugiere que los actores de ransomware confían cada vez más en la herramienta a medida que abandonan los troyanos de productos básicos», reveló el equipo de respuesta a incidentes de Cisco Talos (CTIR) en una publicación trimestral de septiembre reporte.

Se insta a los administradores a parchear lo antes posible

Dado que tanto CVE-2020-14882 como CVE-2020-14750 pueden ser explotados fácilmente por atacantes no autenticados para hacerse cargo de servidores WebLogic vulnerables, Oracle aconseja a las empresas que apliquen de inmediato las actualizaciones de seguridad para bloquear ataques.

«Debido a la gravedad de esta vulnerabilidad, Oracle recomienda encarecidamente que los clientes apliquen las actualizaciones proporcionadas por esta Alerta de seguridad tan pronto como sea posible después de haber aplicado la Actualización del parche crítico de octubre de 2020», dijo la compañía en un aviso emitido durante el fin de semana.

Eric Maurice, Director de Garantía de Seguridad de Oracle, también compartió un enlace a las instrucciones de refuerzo de WebLogic Server en una publicación de blog que anunciaba la actualización de seguridad fuera de banda el domingo.

La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) también instó a los administradores a aplicar la actualización de seguridad lo antes posible para abordar las dos vulnerabilidades críticas.

La empresa de ciberseguridad Spyse, que opera un motor de búsqueda de infraestructura de TI, descubrió más de 3300 servidores Oracle WebLogic expuestos potencialmente vulnerables a las vulnerabilidades de CVE-2020-14882.