Según los nuevos hallazgos compartidos por la firma de ciberseguridad Netscout , los autores de TrickBot han trasladado partes de su código a Linux en un intento de ampliar el alcance de las víctimas que podrían ser blanco.

TrickBot, un troyano financiero detectado por primera vez en 2016, ha sido tradicionalmente una solución de software delictivo basada en Windows, que emplea diferentes módulos para realizar una amplia gama de actividades maliciosas en las redes objetivo, incluido el robo de credenciales y perpetrar ataques de ransomware.

Pero durante las últimas semanas, esfuerzos gemelos liderados por el Comando Cibernético de EE. UU. Y Microsoft han ayudado a eliminar el 94% de los servidores de comando y control (C2) de TrickBot que estaban en uso y la nueva infraestructura que los delincuentes que operan TrickBot intentaron poner en línea. para reemplazar los servidores previamente desactivados.

A pesar de las medidas tomadas para impedir TrickBot, Microsoft advirtió que los actores de amenazas detrás de la botnet probablemente harían esfuerzos para reactivar sus operaciones.

Módulo de ancla de TrickBot

A finales de 2019, se descubrió un nuevo marco de puerta trasera TrickBot llamado Anchor que utilizaba el protocolo DNS para comunicarse con los servidores C2 de forma sigilosa.

El módulo «permite a los actores (clientes potenciales de TrickBot) aprovechar este marco contra víctimas de mayor perfil», dijo SentinelOne , y agregó que «la capacidad de integrar sin problemas la APT en un modelo comercial de monetización es evidencia de un cambio cuántico».

De hecho, IBM X-Force detectó nuevos ciberataques a principios de abril que revelaron la colaboración entre FIN6 y los grupos TrickBot para implementar el marco Anchor contra organizaciones con fines de lucro.

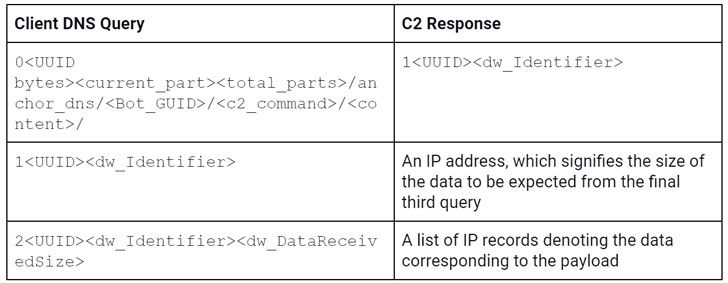

La variante, denominada «Anchor_DNS», permite al cliente infectado utilizar el túnel de DNS para establecer comunicaciones con el servidor C2, que a su vez transmite datos con IP resueltas como respuesta, dijeron los investigadores de NTT en un informe de 2019.

Pero una nueva muestra descubierta por el investigador de seguridad Stage 2 Waylon Grange en julio encontró que Anchor_DNS se ha portado a una nueva versión de puerta trasera de Linux llamada » Anchor_Linux «.

«A menudo entregado como parte de un zip, este malware es una puerta trasera ligera de Linux», dijo Grange. «Tras la ejecución, se instala a sí mismo como un trabajo cron, determina la [dirección] IP pública para el host y luego comienza a emitir señales a través de consultas de DNS a su servidor C2».

Cómo funciona la comunicación C2 usando Anchor

La última investigación de Netscout decodifica este flujo de comunicación entre el bot y el servidor C2. Durante la fase de configuración inicial, el cliente envía «c2_command 0» al servidor junto con información sobre el sistema comprometido y el ID del bot, que luego responde con el mensaje «signal / 1 /» al bot.

Como reconocimiento, el bot envía el mismo mensaje de vuelta al C2, luego de lo cual el servidor emite de forma remota el comando que se ejecutará en el cliente. En el último paso, el bot envía el resultado de la ejecución al servidor C2.

«Cada parte de la comunicación hecha al C2 sigue una secuencia de 3 consultas DNS diferentes», dijo la investigadora de seguridad de Netscout, Suweera De Souza.

Una lista de registros de IP que denota los datos correspondientes a la carga útil

El resultado de la tercera consulta es una lista de direcciones IP que posteriormente el cliente analiza para generar la carga útil ejecutable.

El último dato enviado por el servidor C2 corresponde a un rango de comandos (numerados 0-14 en Windows y 0-4, 10-12 y 100 en Linux) para que el bot ejecute la carga útil a través de cmd.exe o inyectándolo en varios procesos en ejecución, como el Explorador de archivos de Windows o el Bloc de notas.

«La complejidad de la comunicación C2 de Anchor y las cargas útiles que el bot puede ejecutar reflejan no solo una parte de las considerables capacidades de los actores de Trickbot, sino también su capacidad para innovar constantemente, como lo demuestra su cambio a Linux», dijo De Souza.