El ransomware LockBit tarda tan solo cinco minutos en implementar la rutina de cifrado en los sistemas de destino una vez que llega a la red de la víctima.

LockBit, que se unió al negocio de ransomware como servicio (RaaS) en septiembre de 2019, es atípico en el sentido de que está impulsado por procesos automatizados para una rápida propagación a través de la red de víctimas, identificando sistemas valiosos y bloqueándolos.

Los ataques LockBit dejan pocos rastros para el análisis forense a medida que el malware se carga en la memoria del sistema, y los registros y archivos de apoyo se eliminan al ejecutarse.

Scripts y puertas traseras

Después de investigar una serie de ocho incidentes en organizaciones más pequeñas, los investigadores de seguridad de Sophos pudieron agregar más piezas al rompecabezas que es LockBit.

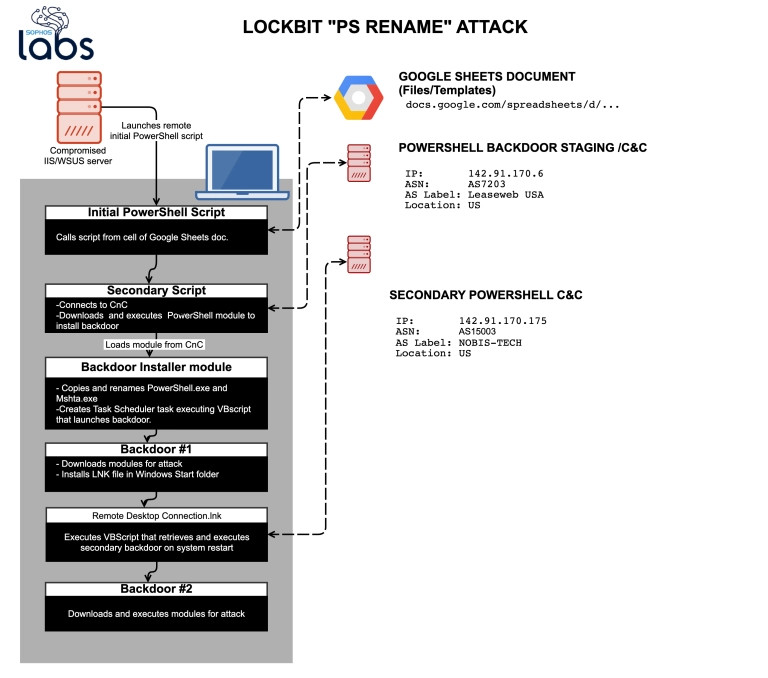

En un caso, encontraron que el ataque comenzó desde un servidor de información de Internet comprometido que lanzó un script de PowerShell remoto llamando a otro script incrustado en un documento de Google Sheets remoto.

Este script se conecta a un servidor de comando y control para recuperar e instalar un módulo de PowerShell para agregar una puerta trasera y establecer la persistencia.

Para evadir la supervisión y pasar desapercibido en los registros, el atacante cambió el nombre de las copias de PowerShell y el binario para ejecutar aplicaciones HTML de Microsoft (mshta.exe); esto llevó a Sophos a llamar a esto un ataque «PS Rename».

La puerta trasera es responsable de instalar los módulos de ataque y ejecuta un VBScript que descarga y ejecuta una segunda puerta trasera al reiniciar los sistemas. A continuación se encuentra disponible una descripción general del ataque:

“Los scripts de ataque también intentan eludir la interfaz antimalware incorporada de Windows 10 [AMSI], aplicándole parches directamente en la memoria”, dice Sean Gallagher, investigador senior de amenazas en Sophos.

Los artefactos encontrados en sistemas atacados sugieren el uso de scripts basados en el marco de post-explotación de PowerShell Empire. Su propósito era recopilar detalles sobre la red de víctimas, identificar sistemas valiosos y verificar las soluciones de defensa disponibles.

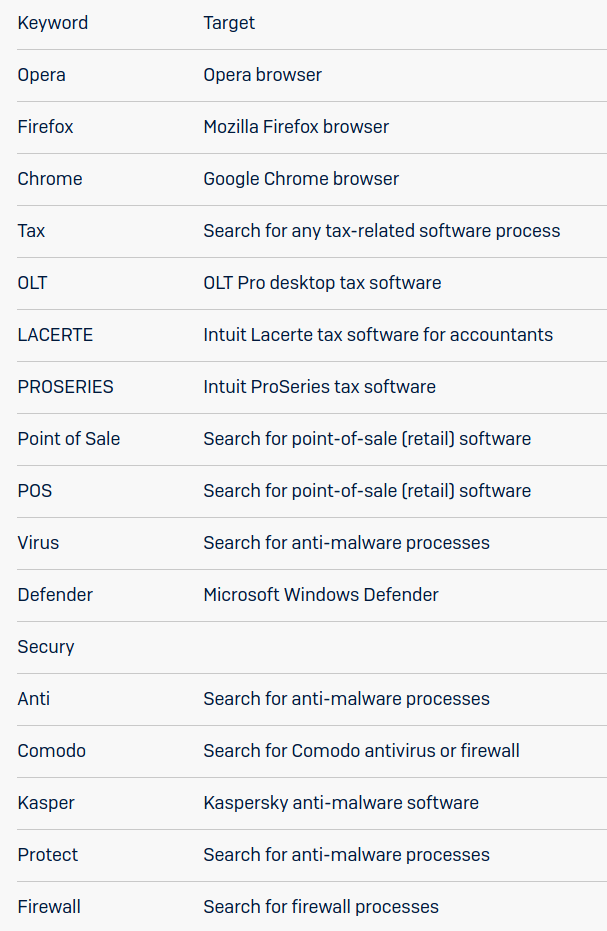

Gallagher dice que estos scripts también usaban expresiones regulares para buscar en el Registro de Windows «tipos muy específicos de software comercial» que se utilizan para sistemas de punto de venta o contabilidad.

A continuación se muestra una lista de palabras clave de interés incluidas en la búsqueda:

El código malicioso implementaría LockBit ransomware solo si los objetivos coincidieran con una huella digital que indique un objetivo atractivo, señala el investigador en un informe de hoy.

Ataque rápido

Después de elegir los objetivos valiosos, LockBit ransomware se ejecutaría en la memoria en cinco minutos utilizando un comando de Instrumental de administración de Windows (WMI).

“Todos los objetivos fueron alcanzados en cinco minutos por WMI. El archivo del lado del servidor utilizado para distribuir el ransomware, junto con la mayoría de los registros de eventos en los sistemas de destino y el servidor en sí, se borraron en el transcurso de la implementación del ransomware ”- Sean Gallagher

El investigador dice que los comandos WMI podrían pasar de un servidor a un sistema porque los módulos de ataque modificaron las reglas del firewall para permitirlo.

En estos ataques, el método de compromiso inicial sigue siendo desconocido. En un informe de mayo, McAfee Labs y la firma de ciberseguridad Northwave detallan cómo el ransomware LockBit obtuvo acceso a la red de la víctima mediante la fuerza bruta de los inicios de sesión de un administrador para un servicio VPN desactualizado.

En tres horas, el malware cifró unos 25 servidores y 225 sistemas informáticos.