Incluso cuando Visa emitió una advertencia sobre un nuevo skimmer web de JavaScript conocido como Baka , los investigadores de ciberseguridad han descubierto una nueva falla en las tarjetas habilitadas para EMV de la compañía que permiten a los ciberdelincuentes obtener fondos y defraudar a los titulares de tarjetas y a los comerciantes de manera ilícita.

La investigación , publicada por un grupo de académicos de la ETH Zurich, es un ataque de omisión de PIN que permite a los adversarios aprovechar la tarjeta de crédito robada o perdida de una víctima para realizar compras de alto valor sin conocimiento del PIN de la tarjeta, e incluso engañar a un punto. of sale (PoS) para aceptar una transacción con tarjeta fuera de línea no auténtica.

Todas las tarjetas sin contacto modernas que hacen uso del protocolo Visa, incluidas las tarjetas Visa Credit, Visa Debit, Visa Electron y V Pay, se ven afectadas por la falla de seguridad, pero los investigadores postularon que podría aplicarse a los protocolos EMV implementados por Discover y UnionPay como bien. Sin embargo, la laguna no afecta a Mastercard, American Express y JCB.

Los hallazgos se presentarán en el 42º Simposio de IEEE sobre Seguridad y Privacidad que se celebrará en San Francisco el próximo mes de mayo.

Modificación de los calificadores de transacciones de tarjetas a través de MitM Attack

EMV (abreviatura de Europay, Mastercard y Visa), el estándar de protocolo internacional ampliamente utilizado para el pago con tarjeta inteligente, requiere que solo se puedan debitar cantidades más grandes de tarjetas de crédito con un código PIN.

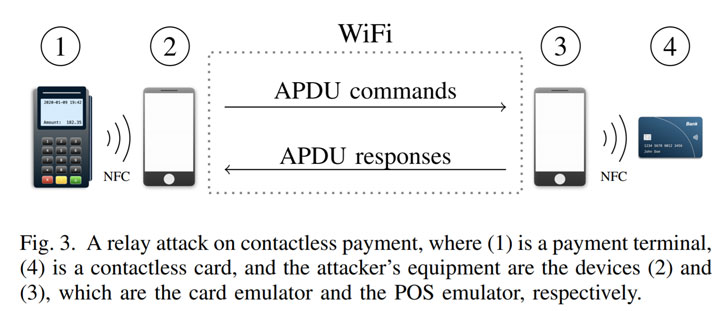

Pero la configuración ideada por los investigadores de ETH explota una falla crítica en el protocolo para montar un ataque man-in-the-middle (MitM) a través de una aplicación de Android que «le indica al terminal que la verificación del PIN no es necesaria porque la verificación del titular de la tarjeta se realizó en el dispositivo del consumidor «.

El problema se debe al hecho de que el método de verificación del titular de la tarjeta (CVM), que se utiliza para verificar si una persona que intenta realizar una transacción con una tarjeta de crédito o débito es el titular legítimo de la tarjeta, no está protegido criptográficamente contra modificaciones.

Como resultado, los Calificadores de transacciones de tarjetas (CTQ) utilizados para determinar qué verificación CVM, si corresponde, se requiere para la transacción, se pueden modificar para informar al terminal PoS que anule la verificación del PIN y que la verificación se llevó a cabo utilizando el dispositivo del titular de la tarjeta. como un reloj inteligente o un teléfono inteligente (llamado Método de verificación del titular de la tarjeta del dispositivo del consumidor o CDCVM).

Explotación de transacciones fuera de línea sin cobrar

Además, los investigadores descubrieron una segunda vulnerabilidad, que implica transacciones sin contacto fuera de línea realizadas con una tarjeta Visa o una tarjeta Mastercard antigua, lo que permite al atacante alterar un dato específico llamado «Criptograma de aplicación» (AC) antes de que se entregue al terminal.

Las tarjetas sin conexión se utilizan normalmente para pagar directamente bienes y servicios desde la cuenta bancaria del titular de la tarjeta sin necesidad de un número PIN. Pero dado que estas transacciones no están conectadas a un sistema en línea, hay un retraso de 24 a 72 horas antes de que el banco confirme la legitimidad de la transacción usando el criptograma, y el monto de la compra se debita de la cuenta.

Un delincuente puede aprovechar este mecanismo de procesamiento retrasado para usar su tarjeta para completar una transacción de bajo valor y fuera de línea sin que se le cobre, además de deshacerse de las compras en el momento en que el banco emisor rechace la transacción debido al criptograma incorrecto.

«Esto constituye un ataque de ‘almuerzo gratis’ en el sentido de que el delincuente puede comprar bienes o servicios de bajo valor sin que se le cobre en absoluto», dijeron los investigadores, agregando que es poco probable que la naturaleza de bajo valor de estas transacciones sea un «negocio atractivo». modelo para delincuentes «.

Mitigar la omisión de PIN y los ataques fuera de línea

Además de notificar a Visa de las fallas, los investigadores también han propuesto tres correcciones de software al protocolo para evitar el desvío de PIN y los ataques fuera de línea, incluido el uso de autenticación dinámica de datos (DDA) para asegurar transacciones en línea de alto valor y requerir el uso de criptograma en línea en todos los terminales PoS, lo que hace que las transacciones fuera de línea se procesen en línea.

«Nuestro ataque mostró [ed] que el PIN es inútil para las transacciones sin contacto de Visa [y] reveló diferencias sorprendentes entre la seguridad de los protocolos de pago sin contacto de Mastercard y Visa, mostrando que Mastercard es más segura que Visa», concluyeron los investigadores. «Estas fallas violan propiedades de seguridad fundamentales como la autenticación y otras garantías sobre las transacciones aceptadas».