Nadie se salva del phishing, ni si quiera aquellas personas que son líderes en las organizaciones. En esta ocasión, vamos a hablar de una variante de phishing que garantiza muy buenos resultados para los cibercriminales: el whaling. Personas con alta jerarquía en una organización o que pertenecen a instituciones financieras o tecnológicas, forman parte del blanco principal de esta ciberamenaza. Hoy en este artículo vamos a ver cuáles son sus diferencias respecto al phishing, cómo identificarlas y lo más importante: cómo proteger a la organización de este tipo de ataques.

¿Qué es un ataque Whaling?

Así como destacamos al inicio, es una variante del phishing. Lo que distingue de otras es que está orientado a personas que ocupen cargos de alta jerarquía en una organización. Por ejemplo, los directores, presidentes y gerentes. Dicha variante resulta ser muy efectiva porque se lleva a cabo mediante técnicas de Ingeniería Social. Recordemos que esta última tiene el propósito de convencer a las personas a realizar una acción que implique el uso de sus datos personales, como el compartir datos de acceso a una cuenta determinada o realizar una transferencia bancaria «de urgencia».

Detengámonos en el detalle de la urgencia. Desde el momento en que el cibercriminal manipula a las víctimas para que se contagien de ese sentido de urgencia, las mismas simplemente harán lo que se les pida. Esto será así aunque la acción no sea razonable del todo. Sabemos que en la desesperación o las ganas de evitar algún inconveniente, uno podría hacer cualquier cosa. El Whaling es uno de los ataques que más ingresos genera a quienes los llevan a cabo, principalmente porque sus víctimas trabajan para instituciones financieras, organizaciones que se dedican a procesar pagos o compañías tecnológicas que ofrecen servicios a la vanguardia.

Principales estrategias de los atacantes

La Agencia Nacional de Seguridad de Reino Unido nos expone con gran nivel de detalle cómo el whaling se lleva a cabo. Esta guía te demostrará lo más importante y qué es lo que se recomienda hacer para evitar ser víctima de Whaling. Antes de nada, es bueno saber que no hace mucho tiempo atrás, al phishing se lo consideraba como único, es decir, cualquiera podría ser víctima del mismo tipo de correo electrónico malicioso.

Sin embargo, el paso de los años ha permitido que los cibercriminales adquieran más conocimiento acerca de la terminología clave del ámbito de los negocios, la industria y referencias que solamente las víctimas podrían entenderlas. Un mensaje de correo electrónico que sirve como puente para llevar a cabo el Whaling se disfraza como uno de los tantos mensajes que un jefe, gerente o director recibe a diario. Informes, balances e incluso, transacciones bancarias tanto personales como corporativas.

He aquí la importancia de la conciencia de seguridad de estas personas con altos cargos. Por desgracia, es costumbre que estas tengan el prejuicio de que no ocurrirá nada en absoluto con sus datos y que pueden hacer lo que quieran en línea, tanto en el ámbito laboral como personal. Esta ingenuidad es aprovechada por los cibercriminales para aplicar la ingeniería social y llevar a cabo esta temida variante de phishing.

Recibir correo electrónico después de una llamada

Este es uno de los métodos más sencillos pero eficaces. El cibercriminal se comunica con la víctima, realiza unas preguntas que hacen que la misma pueda entrar en confianza. Así también, puede expresarse de manera tal que podrá transmitir ese sentido de urgencia para que lo antes posible confirme los datos. En este caso, el correo electrónico.

Un escenario que se da con frecuencia es que, quienes atacan, se hacen pasar por proveedores o contactos de confianza de la víctima. ¿Cómo puede llegar a ser tan específico el Whaling? Antes de llevar a cabo el ataque en cuestión, el cibercriminal puede comprometer de otra manera los datos de la víctima como sus contactos en Google, Outlook y otros. De esta manera, es más fácil poder «disfrazarse» de alguien en quien la víctima confiaría.

La víctima confiará tanto en los mensajes de correo electrónico que ni si quiera llevará a cabo una de las prácticas clave de prevención de phishing: verificar las direcciones de correo electrónico. Citemos un ejemplo aleatorio: no es lo mismo ejemplo123@redeszone.net que ejemplo_123@redezon.net. Notamos que hay similitud entre ambas direcciones y muchas veces, por las prisas u otro tipo de situación, la víctima no se toma esos pocos segundos para corroborar si quien estuvo contactando contigo tiene realmente buenas intenciones.

Redes sociales de uso personal y profesional

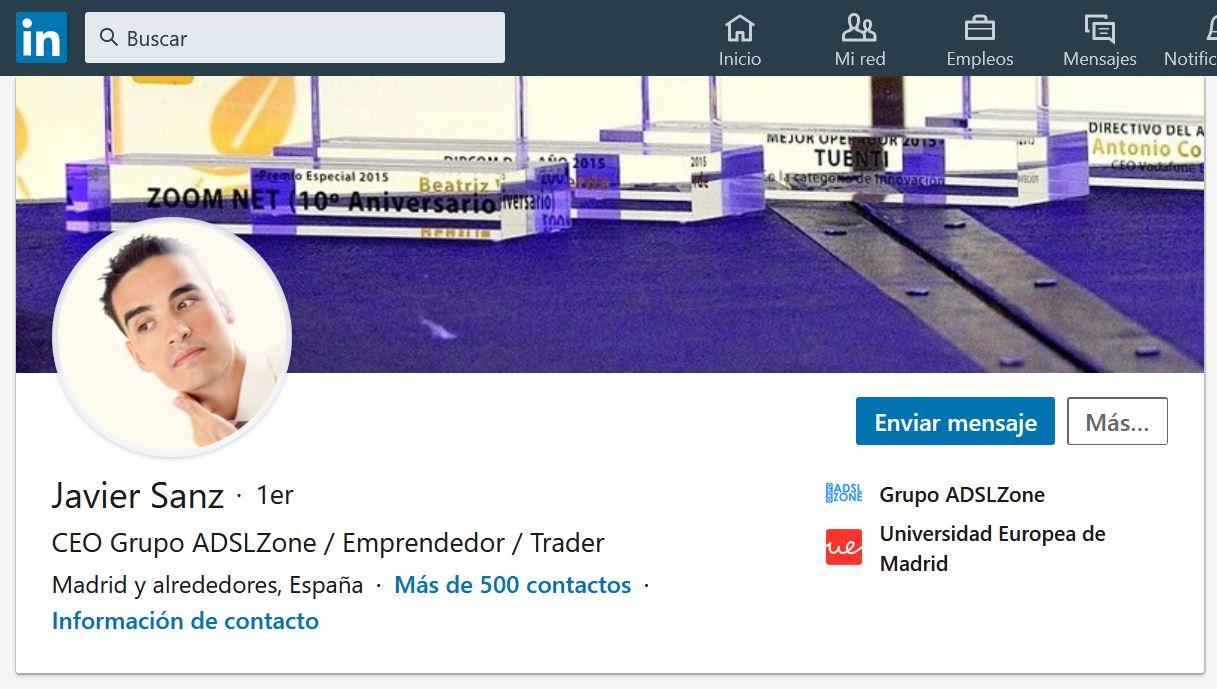

Así como el contenido de la actividad del correo electrónico de la persona, sus perfiles de redes sociales proveen mucha información para llevar a cabo el Whaling. Las cuentas de redes sociales profesionales como LinkedIn, pueden proveer mucha información respecto a la red de contactos de la víctima. Si usas esta plataforma, puedes percatarte del hecho de que cada vez que ingresas al perfil de algún contacto tuyo aparece si es tu contacto en el primer nivel de conexión, segundo o tercero.

En este caso, si es del primer nivel (1st), muy probablemente sea un contacto con quien interactúas con frecuencia, algún familiar tuyo o alguien de confianza. No lo percibes, pero cualquier tipo de red social expone en gran medida información sobre ti y esto viene muy bien a los atacantes.

Sabemos que podríamos ser algo extremistas y, en cualquier caso, no tener registrada una cuenta en ningún portal en absoluto. Así, nadie sabrá de nosotros y de las cosas que hacemos. Sin embargo, la conectividad se ha apoderado de nuestras vidas de una manera tal que es imposible evitar compartir datos personales, aunque seamos lo más cautelosos posible.

En esto último debemos hacer énfasis: en la cautela. Ya seas director de una organización o un usuario común, debes prestar más atención a tu actividad en línea. Recuerda que el phishing, en cualquiera de sus variantes, puede asomarse en cualquier momento y obtener beneficio mediante tus datos o tus recursos económicos. Es muy difícil reponerse de los perjuicios que este tipo de ataques pueda causar, por lo que nunca está demás dudar de situaciones como las de «extrema urgencia».

Fuente y redacción: redeszone.net