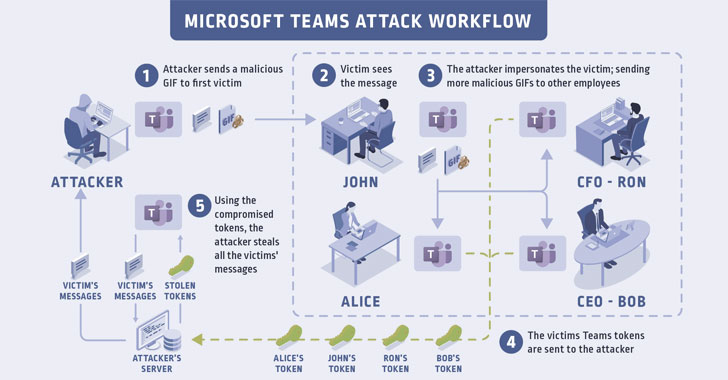

Microsoft ha parcheado una vulnerabilidad similar a un gusano en su plataforma de chat y video chat en el lugar de trabajo de Teams que podría haber permitido a los atacantes hacerse cargo de toda la lista de cuentas de Teams de una organización simplemente enviando a los participantes un enlace malicioso a una imagen de aspecto inocente.

Los investigadores de ciberseguridad de CyberArk descubrieron la falla, que afecta a las versiones de escritorio y web de la aplicación. Después de que los hallazgos se divulgaron de manera responsable el 23 de marzo, Microsoft parchó la vulnerabilidad en una actualización publicada el 20 de abril.

«Incluso si un atacante no reúne mucha información de la cuenta de un equipo, aún podría usar la cuenta para recorrer toda la organización (como un gusano) «, dijo Omer Tsarfati de CyberArk .

«Eventualmente, el atacante podría acceder a todos los datos de las cuentas de los equipos de su organización: recopilar información confidencial, información de reuniones y calendario, datos competitivos, secretos, contraseñas, información privada, planes de negocios, etc.

El desarrollo se produce cuando el software de videoconferencia como Zoom y Microsoft Teams están presenciando un aumento sin precedentes en la demanda, ya que las empresas, los estudiantes e incluso los empleados del gobierno de todo el mundo se ven obligados a trabajar y socializar desde su hogar durante la pandemia de coronavirus.

Una vulnerabilidad de adquisición de subdominio

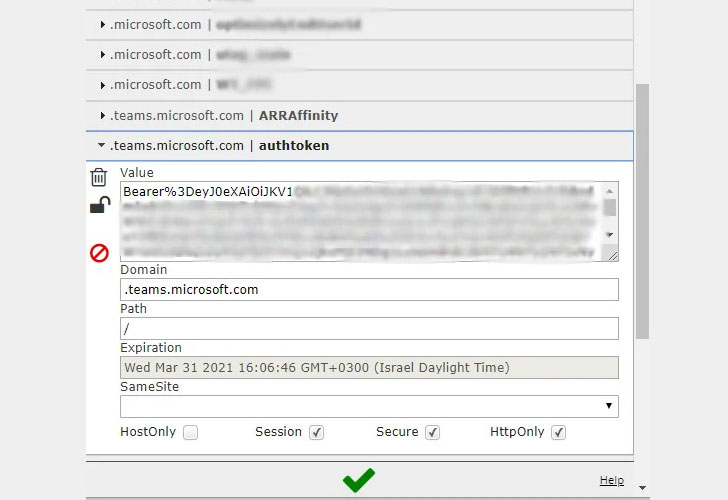

La falla se debe a la forma en que Microsoft Teams maneja la autenticación de los recursos de imagen. Cada vez que se abre la aplicación, se crea un token de acceso, un token web JSON (JWT) durante el proceso, lo que permite al usuario ver imágenes compartidas por el individuo u otras personas en una conversación.

Los investigadores de CyberArk descubrieron que podían obtener una cookie (llamada «authtoken») que otorga acceso a un servidor de recursos (api.spaces.skype.com), y la usaron para crear el «token de skype» mencionado anteriormente, dando así permisos ilimitados para enviar mensajes, leer mensajes, crear grupos, agregar nuevos usuarios o eliminar usuarios de grupos, cambiar permisos en grupos a través de la API de Teams.

Eso no es todo. Dado que la cookie authtoken está configurada para enviarse a teams.microsoft.team o cualquiera de sus subdominios, los investigadores descubrieron dos subdominios (aadsync-test.teams.microsoft.com y data-dev.teams.microsoft.com) que eran vulnerables a los ataques de toma de control.

«Si un atacante de alguna manera puede obligar a un usuario a visitar los subdominios que se han apoderado, el navegador de la víctima enviará esta cookie al servidor del atacante, y el atacante (después de recibir el token automático) puede crear un token de Skype», declararon los investigadores . «Después de hacer todo esto, el atacante puede robar los datos de la cuenta del equipo de la víctima».

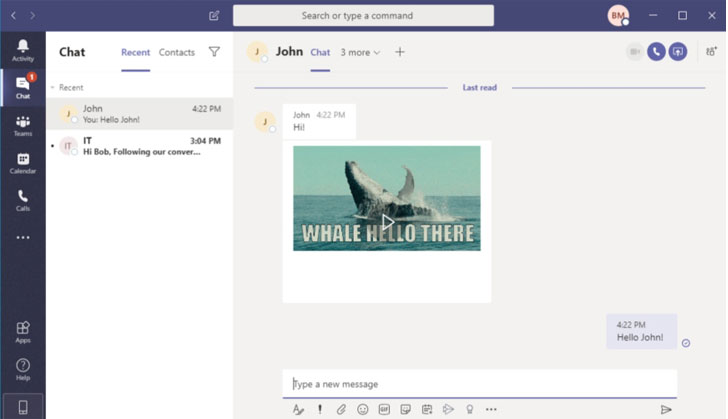

Ahora armado con los subdominios comprometidos, un atacante podría explotar la falla simplemente enviando un enlace malicioso, digamos un GIF, a una víctima desprevenida o a todos los miembros de un chat grupal . Por lo tanto, cuando los destinatarios abren el mensaje, el navegador intenta cargar la imagen, pero no antes de enviar las cookies autorizadas al subdominio comprometido.

El mal actor puede usar esta cookie de autenticación automática para crear un token de Skype y, por lo tanto, acceder a todos los datos de la víctima. Peor aún, el ataque puede ser montado por cualquier extraño, siempre que la interacción implique una interfaz de chat, como una invitación a una llamada de conferencia para una posible entrevista de trabajo.

«La víctima nunca sabrá que ha sido atacada, lo que hace que la explotación de esta vulnerabilidad sea sigilosa y peligrosa», dijeron los investigadores.

Ataques temáticos de videoconferencia en aumento

El cambio al trabajo remoto en medio de la actual pandemia de COVID-19 y la creciente demanda de servicios de videoconferencia se han convertido en una táctica lucrativa para que los atacantes roben credenciales y distribuyan malware.

Investigaciones recientes de Proofpoint and Abnormal Security descubrieron campañas de ingeniería social que solicitan a los usuarios unirse a una reunión de Zoom o abordar una vulnerabilidad de seguridad de Cisco WebEx haciendo clic en enlaces maliciosos diseñados para robar credenciales de inicio de sesión.

Ante tales amenazas emergentes, se recomienda que los usuarios estén atentos a las estafas de phishing y se aseguren de que el software de videoconferencia se mantenga actualizado.

Fuente: thehackernews.com