A medida que las personas trabajan cada vez más desde plataformas de comunicación domésticas y en línea, como Zoom, explotan en popularidad a raíz del brote de coronavirus, los cibercriminales aprovechan el aumento en el uso al registrar nuevos dominios falsos «Zoom» y archivos ejecutables «Zoom» maliciosos en un intento engañar a las personas para que descarguen malware en sus dispositivos.

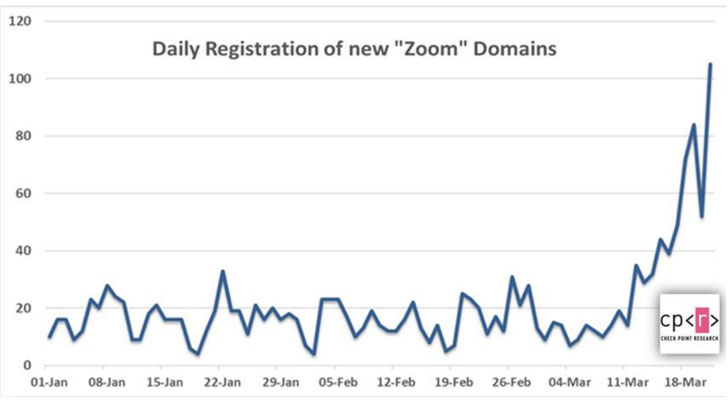

Según un informe publicado por Check Point y compartido con The Hacker News, se han registrado más de 1.700 nuevos dominios «Zoom» desde el inicio de la pandemia, con un 25 por ciento de los dominios registrados solo en los últimos siete días.

«Vemos un fuerte aumento en el número de dominios ‘Zoom’ que se registran, especialmente en la última semana», dijo Omer Dembinsky, Gerente de Investigación Cibernética en Check Point .

«El reciente aumento asombroso significa que los piratas informáticos se han dado cuenta del cambio de paradigma de trabajo desde el hogar que COVID-19 ha forzado, y lo ven como una oportunidad para engañar, atraer y explotar. Cada vez que obtienes un enlace Zoom o documento enviado o enviado a usted, echaría un vistazo extra para asegurarme de que no sea una trampa «.

Con más de 74,000 clientes y 13 millones de usuarios activos mensuales, Zoom es una de las plataformas de comunicación empresarial basadas en la nube más populares que ofrece conferencias de chat, video y audio, y opciones para organizar seminarios web y reuniones virtuales en línea.

La popularidad de Zoom se ha disparado significativamente en las últimas semanas, ya que millones de estudiantes, empresarios e incluso empleados del gobierno de todo el mundo se ven obligados a trabajar y socializar desde su hogar durante la pandemia de coronavirus.

El informe se produce después de un aumento significativo en el número de dominios relacionados con el coronavirus malicioso , y los malos actores encuentran nuevas formas de beneficiarse de la preocupación de salud global para organizar una variedad de ataques de malware , campañas de phishing y crear sitios de estafa y aplicaciones de seguimiento malicioso.

Además, los investigadores dijeron que detectaron archivos maliciosos con el nombre «zoom-us-zoom _ ##########. Exe», que cuando se ejecutaban, instalaban programas potencialmente no deseados (PUP) como InstallCore , un poco fiable . Aplicación de paquete que se sabe que instala otros tipos de malware.

Pero Zoom no es la única aplicación dirigida por los ciberdelincuentes. Con las escuelas recurriendo a plataformas de aprendizaje en línea para mantener ocupados a los estudiantes, los investigadores de Check Point dijeron que también descubrieron sitios de phishing disfrazados como el sitio legítimo Google Classroom (por ejemplo, googloclassroom \ .com y googieclassroom \ .com) para engañar a los usuarios involuntarios para que descarguen malware.

Zoom soluciona el problema de privacidad en su aplicación iOS

Zoom, por su parte, también ha tenido su parte de problemas de privacidad y seguridad. El año pasado, la aplicación de videoconferencia corrigió una vulnerabilidad que podría permitir que los sitios web secuestraran la cámara web de los usuarios y se unieran «por la fuerza» a una llamada de Zoom sin su permiso.

Luego, a principios de enero, la compañía eliminó otro error que podría haber permitido a los atacantes adivinar una ID de reunión y unirse a una reunión desprotegida, exponiendo potencialmente audio, video y documentos privados compartidos a lo largo de la sesión. Después de la divulgación, Zoom introdujo contraseñas predeterminadas para cada reunión que los participantes deben ingresar al unirse ingresando manualmente la ID de la reunión.

Y finalmente, justo durante el fin de semana, Zoom actualizó su aplicación de iOS después de que fue sorprendida enviando información del dispositivo y un identificador único del anunciante a Facebook usando el kit de desarrollo de software (SDK) de la red social y surgieron inquietudes sobre su falta de divulgación del intercambio de datos en su política de privacidad

Al destacar algunos de los riesgos de privacidad asociados con el uso de los productos de Zoom, The Electronic Frontier Foundation (EFF) dijo que los anfitriones de las llamadas de Zoom pueden ver si los participantes tienen la ventana de video de Zoom activa o no para rastrear si están prestando atención. Los administradores también pueden ver la dirección IP, los datos de ubicación y la información del dispositivo de cada participante.

Para protegerse de tales amenazas, es esencial que las aplicaciones se mantengan actualizadas y estén atentas a los correos electrónicos de remitentes desconocidos y dominios similares que contienen errores ortográficos.

Además de esto, tampoco abra archivos adjuntos desconocidos ni haga clic en enlaces promocionales en los correos electrónicos, la cura para Corona no llegará por correo electrónico, y también asegúrese de que está ordenando productos de fuentes auténticas.

Fuente: thehackernews.com