OpenSSH, una de las implementaciones de código abierto más utilizadas del Protocolo Secure Shell (SSH), anunció ayer la versión 8.2 del software que incluye principalmente dos nuevas mejoras significativas de seguridad.

Primero, OpenSSH 8.2 agregó soporte para autenticadores de hardware FIDO / U2F , y el segundo, ha desaprobado el algoritmo de firma de clave pública SSH-RSA y planeó deshabilitarlo de forma predeterminada en las futuras versiones del software.

Los dispositivos de seguridad de hardware basados en el protocolo FIDO (Fast Identity Online) son mecanismos de autenticación más seguros e infalibles porque permiten la criptografía de clave pública para proteger contra malware avanzado, phishing y ataques de intermediarios.

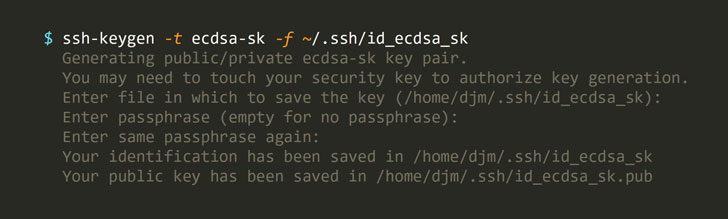

«En OpenSSH, los dispositivos FIDO son compatibles con los nuevos tipos de clave pública ‘ecdsa-sk’ y ‘ed25519-sk’, junto con los tipos de certificados correspondientes», dice la nota de lanzamiento de OpenSSH 8.2.

«Los tokens FIDO se conectan más comúnmente a través de USB, pero se pueden conectar a través de otros medios como Bluetooth o NFC. En OpenSSH, la comunicación con el token se administra a través de una biblioteca de middleware».

El equipo de OpenSSH introdujo por primera vez el soporte para U2F / FIDO como una característica experimental en noviembre de 2019, que se basó en el mismo middleware para libfido2 de Yubico que es capaz de hablar con cualquier token HID U2F o FIDO2 USB estándar.

Una clave de seguridad física agrega una capa adicional de autenticación a una cuenta además de su contraseña, y los usuarios pueden iniciar sesión rápidamente en sus cuentas de manera segura simplemente insertando la clave de seguridad USB y presionando un botón.

Eso significa que, incluso si los atacantes logran infectar su computadora o de alguna manera robar su contraseña SSH, no podrán acceder al sistema remoto a través de SSH sin presentar la clave de seguridad física.

Además de esto, el anuncio de desaprobar el algoritmo de firma de clave pública SSH-RSA también es significativo porque el algoritmo de hash SHA-1 es lento y potencialmente inseguro, y se puede descifrar fácilmente utilizando menos recursos que nunca.

«Desafortunadamente, este algoritmo todavía se usa ampliamente a pesar de la existencia de mejores alternativas, siendo el único algoritmo de firma de clave pública restante especificado por los RFC SSH originales».

«Una versión futura de OpenSSH habilitará UpdateHostKeys de forma predeterminada para permitir que el cliente migre automáticamente a mejores algoritmos. Los usuarios pueden considerar habilitar esta opción manualmente».

Si no lo sabe, el año pasado OpenSSH también introdujo otra característica de seguridad que cifra las claves privadas antes de almacenarlos en la memoria del sistema, protegiéndolo contra casi todos los tipos de ataques de canal lateral.

Puede encontrar más información sobre la última versión y guía sobre cómo generar claves de seguridad de hardware con OpenSSH en las notas de la versión .

Fuente: thehackernews.com