Un nuevo informe publicado por investigadores de ciberseguridad ha revelado evidencia de piratas informáticos patrocinados por el estado iraní que apuntan a docenas de empresas y organizaciones en Israel y en todo el mundo en los últimos tres años.

Apodada » Fox Kitten «, se dice que la campaña de ciberespionaje se dirigió a empresas de los sectores de TI, telecomunicaciones, petróleo y gas, aviación, gobierno y seguridad.

«Estimamos que la campaña revelada en este informe se encuentra entre las campañas más continuas y completas de Irán reveladas hasta ahora», dijeron los investigadores de ClearSky .

«La campaña revelada se utilizó como infraestructura de reconocimiento; sin embargo, vinculando las actividades a los grupos de amenazas APT33, APT34 y APT39, la ofensiva, realizada utilizando una combinación de herramientas de código abierto y de desarrollo propio, también facilitó a los grupos robar información confidencial y emplear ataques de la cadena de suministro para atacar a organizaciones adicionales, los investigadores dijo.

xplotar defectos de VPN para comprometer redes empresariales

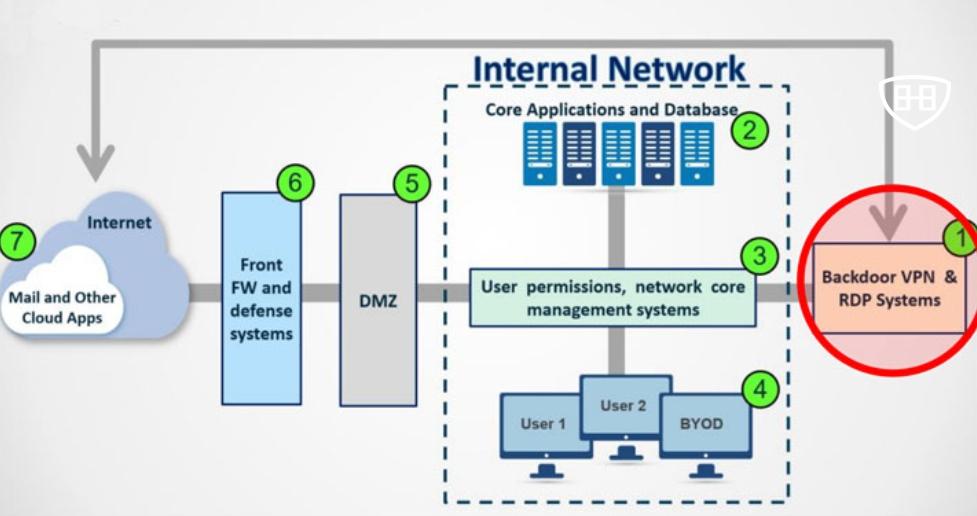

El principal vector de ataque empleado por los grupos iraníes ha sido la explotación de vulnerabilidades VPN sin parches para penetrar y robar información de las compañías objetivo. Los principales sistemas VPN explotados de esta manera incluyen Pulse Secure Connect ( CVE-2019-11510 ), Global Protect de Palo Alto Networks ( CVE-2019-1579 ), Fortinet FortiOS ( CVE-2018-13379 ) y Citrix ( CVE-2019- 19781 ).

ClearSky señaló que los grupos de piratas informáticos pudieron obtener con éxito el acceso a los sistemas centrales de los objetivos, eliminar malware adicional y extenderse lateralmente a través de la red explotando «vulnerabilidades de 1 día en períodos de tiempo relativamente cortos».

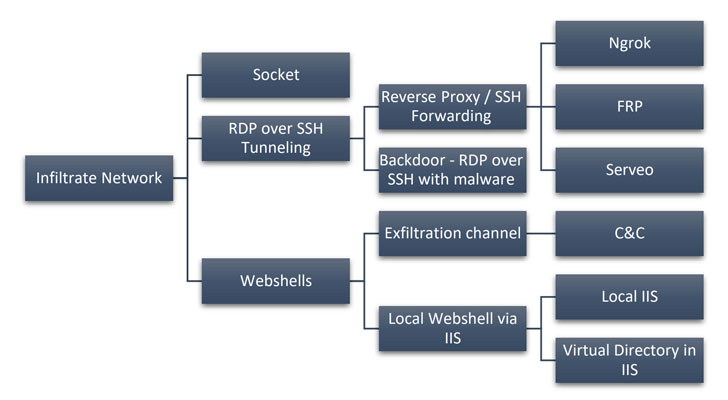

Al ganar con éxito un punto de apoyo inicial, se descubrió que los sistemas comprometidos se comunicaban con los servidores de comando y control (C2) del atacante-control para descargar una serie de archivos VBScript personalizados que, a su vez, se pueden utilizar para plantar puertas traseras.

Además, el código de la puerta trasera en sí mismo se descarga en fragmentos para evitar ser detectado por el software antivirus instalado en las computadoras infectadas. Es el trabajo de un archivo descargado por separado, llamado «combine.bat», unir estos archivos individuales y crear un ejecutable.

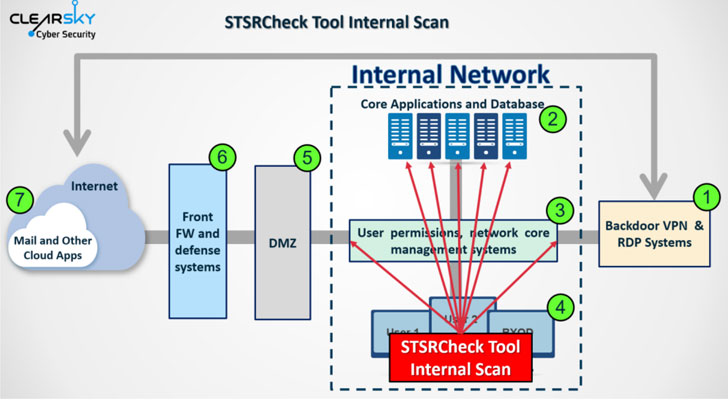

Para realizar estas tareas y lograr la persistencia, los actores de la amenaza explotaron herramientas como Juicy Potato e Invoke the Hash para obtener privilegios de alto nivel y moverse lateralmente por la red. Algunas de las otras herramientas desarrolladas por los atacantes incluyen:

- STSRCheck: una herramienta para mapear bases de datos, servidores y puertos abiertos en la red objetivo y forzarlos mediante el registro con credenciales predeterminadas.

- Port.exe: una herramienta para escanear puertos y servidores predefinidos.

Una vez que los atacantes obtuvieron capacidades de movimiento lateral, los atacantes se mueven a la etapa final: ejecute la puerta trasera para escanear el sistema comprometido en busca de información relevante y exfiltrar los archivos al atacante mediante el establecimiento de una conexión de escritorio remota (utilizando una herramienta de desarrollo propio llamada POWSSHNET ) o abrir una conexión basada en socket a una dirección IP codificada.

Además, los atacantes utilizaron shells web para comunicarse con los servidores ubicados dentro del objetivo y cargar archivos directamente en un servidor C2.

El trabajo de múltiples grupos de piratería iraníes

Basado en el uso de la web de shells web y superposiciones con la infraestructura de ataque, el informe ClearSky destacó que los ataques contra servidores VPN posiblemente estén vinculados a tres grupos iraníes: APT33 («Elfin»), APT34 («OilRig») y APT39 (Chafer )

Además, los investigadores evaluaron que la campaña es el resultado de una «cooperación entre los grupos en infraestructura», citando similitudes en las herramientas y métodos de trabajo en los tres grupos.

El mes pasado, se descubrió que piratas informáticos respaldados por el estado iraní, denominados » Magnallium «, llevaban a cabo ataques de rociamiento de contraseñas contra empresas de servicios eléctricos de EE. UU. Y empresas de petróleo y gas.

Dado que los atacantes están armando las fallas de VPN en 24 horas, es imperativo que las organizaciones instalen parches de seguridad cuando estén disponibles.

Además de seguir el principio de privilegio mínimo, tampoco hace falta decir que los sistemas críticos son monitoreados continuamente y actualizados. La implementación de la autenticación en dos pasos puede ser muy útil para minimizar los inicios de sesión no autorizados.

Fuente: thehackernews.com