El ataque contra Liberia inició en octubre de 2016. Un ejército de medio millón de cámaras de seguridad de todo el mundo intentó conectarse a un puñado de servidores utilizados por Lonestar Cell MTN, un operador local de telefonía móvil, lo que colapsó su red. Un millón y medio de clientes se quedaron sin internet.

El término técnico para este tipo de ataque es denegación de servicio distribuido (DDoS), utiliza una hueste de máquinas zombies, llamada botnet, para conectarse y desbordar simultáneamente un solo punto en línea. Sin embargo, esta botnet fue la más grande jamás vista, no solo en Liberia, uno de los países más pobres de África.

El asalto se prolongó durante días, lo que significó que la mitad del país se quedó a oscuras, sin transacciones bancarias, sin acceso a los precios de materias primas, sin búsquedas en Google. En la capital Monrovia, el mayor hospital estuvo sin servicio cerca de una semana, los especialistas en enfermedades infecciosas que lidiaban con las secuelas de un brote mortal de ébola perdieron contacto con las agencias de salud internacionales, sin correo electrónico ni líneas telefónicas confiables.

Eugene Nagbe, ministro de información de Liberia, estaba en París cuando comenzó la crisis. El 8 de noviembre, con miles de personas aún desconectadas, Nagbe fue a la radio francesa para pedir ayuda.

“La magnitud del ataque nos dice que es un asunto de gran preocupación, no solo para Liberia sino para la comunidad global que está conectada a internet”, aseguró el ministro. El ataque continuó, parecía un ensayo para algo más grande, tal vez incluso un acto de guerra.

Luego, el 27 de noviembre, la alemana Deutsche Telekom reportó que su servicio de internet estaba caído. La compañía descubrió que una gigantesca botnet, la misma dirigida contra Liberia, afectaba sus enrutadores. La compañía ideó y distribuyó un parche de software en cuestión de días, pero la audacia y la escala del incidente no tenía precedentes.

Cuando la botnet tumbó los sitios web de dos bancos británicos, la Agencia Nacional Criminal de Reino Unido se involucró, al igual que la agencia federal de investigación de Alemania y su homóloga estadounidense. La policía alemana identificó un nombre de usuario que condujo a una dirección de correo electrónico, que a su vez llevó a una cuenta de Skype, que remitió a una página de Facebook, que pertenecía a un tal Daniel Kaye, un ciudadano británico de 29 años que había crecido en Israel.

Kaye fue arrestado en el aeropuerto de Luton, en Londres, el 22 de febrero de 2017 cuando estaba por abordar un avión a Chipre.

Pero no era una espía del Kremlin ni un genio criminal, según documentos judiciales, informes policiales y entrevistas con agentes y funcionarios del gobierno. Era solo un mercenario, que además entró en coma diabético antes de que pudieran interrogarlo.

En su juventud, nada hacía pensar que Kaye sería algún día uno de los hackers más buscados del mundo. Nació en Londres y se mudó a Israel con su madre a los 6 años. En Tel Aviv aprendió hebreo, jugó básquetbol y coleccionó tarjetas de futbol. La diabetes diagnosticada a los 14 años limitó su vida social, pero para entonces Kaye había descubierto un mundo mucho más grande en la red. Aprendió a programar y se convirtió en un habitual de los foros donde los jóvenes israelíes se reunían para presumir sus hazañas como hackers. Su alias en aquellos días de la adolescencia era “spy[d]ir”. Kaye niega ese mote pero admite que utilizó otros alias, entre ellos Peter Parker, spdr y spdrman, todas referencias a otro joven de bajo perfil con poderes ocultos.

En principio, los hackers caen en dos categorías. Los de sombrero negro son espías, delincuentes y anarquistas. Los de sombrero blanco hackean legalmente, a menudo para probar y mejorar las defensas de un cliente. Y luego están los sombreros grises, que no son agentes del caos como los sombreros negros, pero tampoco siguen los estrictos códigos éticos de los sombreros blancos. No tienen un libro de reglas, les encargas un trabajo y les pagas.

Kaye habitó en este mundo cuasi legal, trabajando para clientes recomendados por otros. Sus aventuras en el inframundo web conllevaban riesgos. En 2012, la policía israelí lo interrogó en relación a una investigación de un conocido que era un sombrero gris. Kaye fue liberado sin cargos y decidió mudarse a Londres, donde le fue difícil conseguir un empleo corporativo.

En 2014, un amigo le habló de un empresario que ofrecía trabajo a hackers independientes. Los puso en contacto y el contratante, cuyo nombre era Avi, le comentó que estaba buscando ayuda con la seguridad cibernética. Se trataba de Avishai “Avi” Marziano, director ejecutivo de Cellcom, la segunda mayor compañía de telecomunicaciones en Liberia, propiedad de un grupo de empresarios estadounidenses e israelíes liderados por Yoram Cohen, y de LR Group, una firma de inversión africana.

Cellcom había crecido rápidamente desde su creación en 2004, sin embargo, en términos de participación de mercado, siempre iba por detrás de Lonestar, un antiguo monopolio respaldado por uno de los mayores grupos de telecomunicaciones de África.

La cabeza visible, el presidente y el copropietario de Lonestar era Benoni Urey, el hombre más rico de Liberia. Pero el mercado era prometedor. La telefonía celular se abría paso en África, la tecnología llegaba a lugares donde pocos tenían acceso a una computadora y la rivalidad entre Lonestar y Cellcom fue “feroz” desde el principio, señala el ministro Nagbe.

La cuota de mercado de Cellcom creció incesantemente. Para 2014, en el décimo aniversario de la compañía, Marziano anunció que la fase de desarrollo había terminado. Ahora era el momento de dominar. “Nuestro objetivo es estar en la cima del mercado de telecomunicaciones en 2015”, dijo.

Una parte del plan de Marziano dependía de un hombre que nunca pisó Liberia: Daniel Kaye. El CEO y el hacker se reunieron por primera vez en Londres alrededor de 2014. Kaye vio en Marziano un futuro más estable con contratos a largo plazo o tal vez un trabajo a tiempo completo. Marziano vio en Kaye a alguien que podía resolver problemas, sin hacer preguntas.

Una de las primeras tareas de Kaye fue garantizar la seguridad de los sistemas de la compañía hermana de Cellcom en la vecina Guinea. Kaye diseñó una herramienta que podía encriptar los datos de Cellcom en caso de que la inestabilidad política amenazara sus operaciones. Marziano le pagó 50 mil dólares, más varios miles por las pruebas de seguridad de rutina.

La siguiente encomienda era más turbia. Marziano le ordenó a Kaye hackear la red de Lonestar para buscar evidencia de sobornos o conducta indebida. Kaye no pudo encontrar nada incriminatorio, pero sustrajo una base de datos de clientes de Lonestar y se la envió a Marziano, quien celebró la ocurrencia.

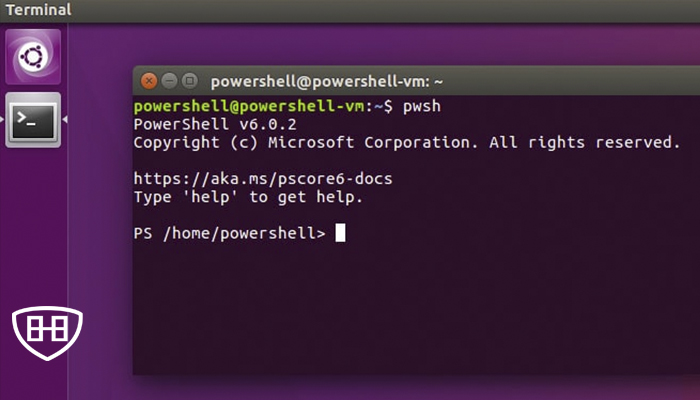

En 2015, Kaye y Marziano discutieron el uso de ataques DDoS para ralentizar el servicio de internet de Lonestar y azuzar a sus clientes a cambiar de compañía. Para tal efecto, Kaye usó un sitio web que bombardeaba a otros sitios con tráfico a cambio de una tarifa, la transacción fue realizada con el alias “bestbuy”. Para entonces, Kaye ganaba suficiente dinero como para mudarse a Chipre, donde alquiló un apartamento con piscina y vista al mar.

El futuro de Marziano pintaba bien. En enero de 2016, Orange SA, el proveedor francés de telefonía móvil, anunció la compra de Cellcom Liberia. El acuerdo, no obstante, no midió correctamente las hostilidades entre Cellcom y Lonestar.

Ese mismo año apareció por primera vez un software malicioso conocido como Mirai, creado y compartido por gamers para utilizarlo contra otros jugadores de videojuegos.

El malware secuestraba cámaras web, enrutadores inalámbricos y otros dispositivos baratos y con pocas defensas para perpetrar ataques DDoS contra otros jugadores de Minecraft, pero también podía buscar objetivos nuevos de forma semiautónoma, propagándose sin intervención humana. Kaye, que estaba buscando una botnet potente, pensó que era justo lo que necesitaba. Modificó el código para explotar una vulnerabilidad en cámaras de seguridad fabricadas en China, se aseguró de ser el único que pudiera controlar su botnet y luego, en septiembre de 2016, liberó su creación.

“Si funciona, debería tener acceso a cinco millones de cámaras que puedo usar”, le dijo Kaye a Marziano en un mensaje encriptado. Marziano acordó pagarle 10 mil dólares al mes por el “proyecto”. Ese mismo septiembre, le pidió a Kaye que probara la red de bots en el sitio web de un competidor de Cellcom que ofrecía llamadas internacionales baratas. La potencia era brutal. La frágil infraestructura de internet de Liberia dependía de un solo cable submarino de fibra óptica para conectarse al mundo exterior. Frente al bombardeo de medio millón de máquinas, los servidores de Lonestar simplemente colapsarían. Así que Kaye apretó el gatillo una y otra vez, al menos 266 veces desde octubre de 2016 hasta febrero de 2017.

Mantenía contacto con uno de los analistas de Marziano para monitorear el impacto en Liberia, preguntando regularmente cómo estaba la red de Lonestar. “Casi muerta”, dijo el analista un día de noviembre. “¿De verdad? Suena bien”, respondió Kaye. Satisfecho, Marziano le envió la imagen de un recorte de periódico: “Tras devastador ciberataque, Liberia pide ayuda a Estados Unidos y Reino Unido”.

Kaye se alarmó, había creído que a nadie le importaría una compañía en Liberia y no se había esforzado mucho por ocultar sus huellas. Los investigadores de seguridad también habían notado el poder inusual de su botnet. Lo bautizaron Mirai #14. “Esto se salió de control”, le escribió Kaye a un amigo en Israel.

Luego el malware se extendió a Alemania. Cada cámara infectada por Mirai #14 contagiaba continuamente a otros dispositivos, tratando de que descargaran el software. En lugar de unirse a la botnet, los enrutadores de Deutsche Telekom simplemente fallaron. No está claro si Kaye trataba deliberadamente de expandir su botnet secuestrando dispositivos alemanes, pero ciertamente no tenía la intención de que dejaran de funcionar. A diferencia de Liberia, que carecía incluso de leyes básicas sobre delitos informáticos, la policía de Alemania tiene una poderosa división tecnológica.

En un esfuerzo por distraer la atención de lo que había hecho en Liberia, Kaye decidió compartir su botnet, tal como lo habían hecho los creadores originales de Mirai. A través de foros de hackers, ofrecía acceso a cambio de bitcoins. Algunos de sus primeros clientes fueron gamers, quienes lo usaron contra sus rivales. Otros tenían objetivos más ambiciosos, como extorsionar bancos.

El 11 de enero de 2017, el banco británico Lloyds Bank Plc recibió una amenaza: tumbarían su sitio web a menos que la institución pagara en bitcoins una “tarifa de consultoría”. Lloyds se negó y veinte minutos después su sitio web fue golpeado por el primero de 18 ataques DDoS durante 19 horas. La misma suerte corrió Barclays Bank Plc.

Marcus Hutchins, un analista de seguridad de Kryptos Logic que le seguía los pasos a Mirai #14 y otras variantes, observaba de cerca. Rastreó el malware hasta un servidor y encontró los detalles de contacto del operador, que usaba el alias “popopret”. Sin nada que perder, le mandó un mensaje apelando a su conciencia. Hutchins no lo sabía en ese momento, pero se estaba comunicando con Kaye, quien mantenía el control del botnet a pesar de rentarlo a otros.

Para su sorpresa, el hacker contestó y parecía receptivo. Pero el bombardeo a los sitios web de los bancos no cesó. Hutchins envió un segundo mensaje a popopret, quien respondió que un cliente que estaba usando su botnet le estaba pagando mucho dinero. Hutchins intentó un enfoque diferente. Los bancos se consideran infraestructura crítica en Reino Unido, explicó, y protegerlos es una cuestión de seguridad nacional. A menos que quieras que las agencias de inteligencia te persigan, sugirió Hutchins, deshazte del cliente. El asalto a los bancos británicos se detuvo, pero los ataques contra Liberia continuaron.

Unas semanas después de la advertencia de Hutchins, Kaye voló de Chipre a Londres para encontrarse con Marziano y cobrar su pago mensual. En el encuentro Kaye felicitó a Marziano por el acuerdo con Orange y este le entregó 10 mil dólares en efectivo. Kaye llegó al aeropuerto de Luton para tomar su vuelo de regreso a Chipre, y allí fue donde la policía lo detuvo.

Cuando Kaye despertó en el hospital, todavía confundido por los efectos del coma diabético, los oficiales lo llevaron directamente a la estación de policía de Luton. Era casi medianoche cuando comenzaron a interrogarlo. Kaye negó todo. Afirmó que no estaba detrás de la botnet de Liberia, que no había ordenado los ataques y que no conocía los nombres spdrman o popopret.

Después de una semana en una cárcel británica, Kaye fue extraditado a Alemania para enfrentar cargos por el ciberataque a Deutsche Telekom. El departamento de criptografía de la agencia alemana había decodificado su teléfono móvil y tenía toda la evidencia condenatoria. Kaye dio una confesión completa durante varios días en mayo. Identificó a Marziano como la persona que le ordenó atacar la red de Lonestar. Reconoció que el incidente de Deutsche Telekom fue un accidente, daños colaterales cuando la botnet intentó propagarse. El fiscal le creyó. Kaye se declaró culpable de sabotaje informático y, el 28 de julio, recibió una sentencia suspendida.

En agosto fue enviado de regreso a Reino Unido, donde la Agencia Nacional Criminal presentó doce cargos contra él, entre ellos extorsión, lavado de dinero y varios delitos informáticos. Kaye fue acusado también de poner vidas en riesgo debido al impacto de sus acciones en Liberia. La sentencia máxima por ese delito era de diez años. La agencia también quería atribuirle los ataques de Barclays y Lloyds.

Durante todo el año siguiente, el equipo legal de Kaye negoció con los fiscales. Finalmente, fue puesto en libertad bajo fianza y se mudó con su padre, con la prohibición de abandonar el país. En diciembre de 2018 acordó declararse culpable de los cargos relacionados con el ataque a Liberia. Los fiscales retiraron los cargos vinculados a los bancos británicos (Kaye negó estar detrás de ellos y la agencia no tenía pruebas para demostrar lo contrario).

Fue sentenciado el 11 de enero de 2019 en un juzgado del sur de Londres. “No hay directrices para la imposición de condenas para este tipo de delito”, dijo el fiscal Robin Sellers al inicio de la audiencia. Citó una declaración de Lonestar que estimaba sus pérdidas en decenas de millones de dólares.

El abogado de Kaye, Jonathan Green, objetó con el argumento de que las cifras no eran realistas y que la cobertura de internet en Liberia ya era deficiente en sí misma.

“Nadie murió”, dijo. “Fue una argucia comercial, no un delito penal”. Y agregó que su cliente había recibido recientemente ofertas de trabajo de la industria de la seguridad. “El mundo necesita que el Sr. Kaye esté del lado de los buenos”.

El juez Alexander Milne hizo un receso de media hora y volvió con el fallo: “Te sentencio a 32 meses de prisión. Me temo que, en estas circunstancias, no podré suspender la sentencia”. Kaye se secó las lágrimas con la manga.

Lo que sigue siendo un misterio en el ataque de Liberia es la elección del momento. Cuando Kaye, siguiendo las instrucciones de Marziano, lanzó su botnet contra Lonestar, Cellcom ya había sido vendida a Orange, generando una ganancia a sus propietarios de 132 millones de dólares. En ese momento Marziano era solo un consultor para la compañía combinada, entonces, ¿por qué correr un riesgo tan grande?

En Liberia, muchas personas creen que los ataques contra Lonestar tuvieron una motivación totalmente política, no empresarial. Urey, que ya no es el presidente de Lonestar pero sigue siendo un accionista importante, aspira a la presidencia de Liberia (contendió sin éxito en 2017).

Durante años, Cellcom apoyó públicamente al partido de uno de los oponentes de Urey, la expresidenta Ellen Johnson- Sirleaf, en el poder desde 2006 hasta 2018. Un ataque contra la compañía de Urey podría haber tenido la intención de debilitarlo a él y a su partido All Liberian Party. El propio Urey culpa al grupo estadounidense-israelí que solía ser dueño de Cellcom.

No hay nada que impida que otros hackers a sueldo utilicen DDoS para espionaje corporativo o para sembrar el caos. Ha demostrado ser una forma barata y efectiva de dañar a un rival. Desde el ataque a Liberia, el número de dispositivos conectados, el internet de las cosas, no ha dejado de crecer. Y aunque la tecnología de defensa contra las botnets también ha avanzado, aún no se ha probado en un incidente de la clase del Mirai de próxima generación.

Kaye, hoy de 31 años, tiene poco que decir sobre su vida o su trabajo y niega estar detrás de la mayoría de las identidades en línea que se le asocian. Puede haber buenas razones para su silencio.

Algunos de sus supuestos alias se han relacionado con otros delitos. Según el sitio de noticias KrebsOnSecurity, bestbuy y popopret aparecieron en foros del mercado negro vendiendo GovRAT, un virus utilizado para atacar a las instituciones gubernamentales de Estados Unidos.

Kaye podría ser a la vez bestbuy y popopret, como creen algunos oficiales de policía, o ninguno de los dos. ¿Se arrepiente? Claro, “No puedo creer que terminé aquí”, señala mientras observa a los otros reclusos que están en la prisión de máxima seguridad de Belmarsh.

Fuente: elfinanciero.com.mx