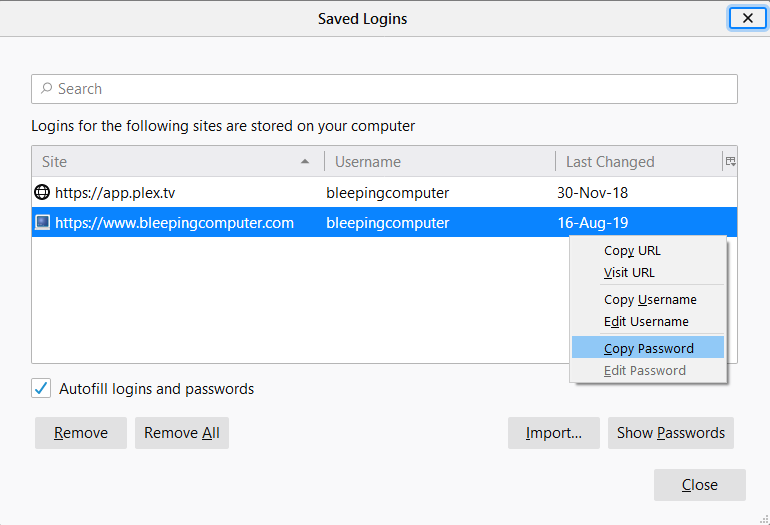

Mozilla parcheó una vulnerabilidad en el navegador web Firefox con el lanzamiento de la versión 68.0.2 que permitiría a usuarios no autorizados copiar contraseñas de la base de datos Save Logins incorporada del navegador, incluso cuando está protegido con una contraseña maestra.

«Las contraseñas almacenadas en ‘Inicios de sesión guardados’ se pueden copiar sin ingresar la contraseña maestra», según el aviso de seguridad de Mozilla, que también califica la falla de seguridad rastreada como CVE-2019-11733 como de impacto ‘moderado’.

La falla permite que cualquier persona con acceso local a una computadora que ejecute una versión sin parches de Firefox vaya al cuadro de diálogo Guardar inicios de sesión disponible en el menú de preferencias Opciones de Firefox> Privacidad y seguridad y copie la contraseña almacenada para cualquiera de los inicios de sesión guardados haciendo clic derecho y eligiendo la opción «Copiar contraseña».

Exponer inicios de sesión guardados a accesos no autorizados

«Cuando se establece una contraseña maestra, es necesario ingresarla antes de poder acceder a las contraseñas almacenadas en el cuadro de diálogo ‘Inicios de sesión guardados'», dice Mozilla.

«Se descubrió que las contraseñas almacenadas localmente se pueden copiar al portapapeles a través del elemento de menú contextual ‘copiar contraseña’ sin ingresar primero la contraseña maestra, lo que permite el robo potencial de contraseñas almacenadas».

Esto sucede a pesar de que el navegador solicitará el pase maestro, que es el método utilizado por Firefox para permitir a los usuarios proteger sus inicios de sesión guardados del acceso no autorizado.

El parche de seguridad Firefox 68.0.2 de Mozilla corrige esta vulnerabilidad, lo que significa que los terceros con acceso local a la computadora de un usuario de Firefox ya no podrán robar sus contraseñas si se establece una contraseña maestra.

Encendido por defecto sin una contraseña maestra

Sin embargo, y esta es una nota al margen importante, el administrador de contraseñas de Firefox está activado de forma predeterminada para permitir a los usuarios guardar sus inicios de sesión.

Si bien esta es una muy buena idea dado que la mayoría de las personas optan por la ruta altamente peligrosa de reutilizar contraseñas, la desventaja es que Firefox no les pedirá a sus usuarios que también configuren una contraseña maestra para proteger sus credenciales guardadas.

Por lo tanto, expondrá sus contraseñas a cualquier persona con acceso físico a sus computadoras, exponiendo información altamente confidencial a los atacantes locales a través de la configuración predeterminada del navegador.

La buena noticia es que los beneficios de este enfoque superan sus inconvenientes dado que la posibilidad de que alguien obtenga acceso local a la computadora de uno es mucho menor que la de un atacante que se apodera de las cuentas de un usuario debido a contraseñas previamente filtradas y reutilizadas en otras plataformas en línea.

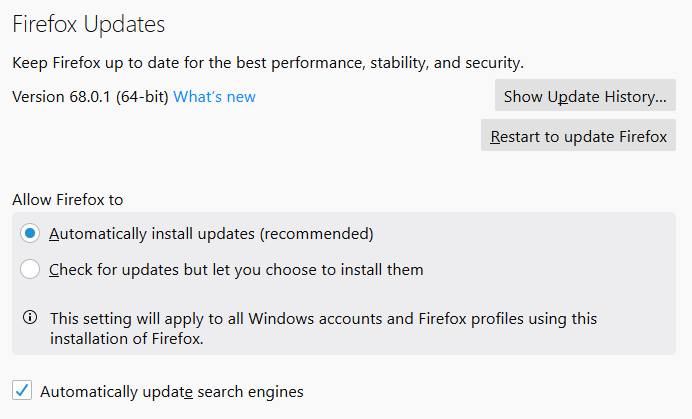

Otra cosa que vale la pena mencionar es que Firefox viene con una función de actualización automática que asegurará que todos los usuarios tengan su navegador automáticamente parcheado cuando Mozilla lanza nuevas versiones con correcciones para fallas de seguridad.

Para habilitar las actualizaciones automáticas, uno debe ir a la pantalla de preferencias Generales y buscar Actualizaciones de Firefox donde Firefox puede instalar automáticamente las actualizaciones, la opción recomendada de Mozilla, o configurar para buscar actualizaciones y dejar que los usuarios elijan instalarlas.

Si bien este es el camino a seguir si uno desea recibir automáticamente las últimas actualizaciones de seguridad de Firefox, esto también podría ser contraproducente si una de las actualizaciones futuras también incluye un error como el que deshabilitó todos los complementos para los usuarios que actualizaron a la versión 66.0.3 en 3 de mayo.

El problema fue causado por Mozilla permitiendo que un certificado intermedio utilizado para firmar los complementos de Firefox expire. Al ver que Firefox requiere que los complementos estén firmados por un certificado válido, los usuarios de repente notaron que todos sus complementos se desactivaron una vez que el certificado expiró.

Mozilla también arregló un par de días cero explotados activamente, una ejecución remota de código y un escape de sandbox, en las versiones 67.0.3 y 67.0.4 , que luego se descubrió que se usaron como parte de un ataque encadenado dirigido a Coinbase y otras empresas de criptomonedas , con el objetivo final de obtener acceso a sus redes.

Fuente: bleepingcomputer.com