Todos los días, se descubren nuevos tipos de malware. Sin embargo, muchos de ellos son en realidad variantes del malware existente: comparten la mayor parte del código y hay una ligera diferencia en la configuración, como los servidores de C&C. Esto indica que el análisis de malware está casi completo siempre que la configuración se extraiga del malware.

Sobre MalConfScan

MalConfScan es un complemento para The Volatility Framework (en adelante, «Volatility»), una herramienta forense de memoria. En la mayoría de los casos, el análisis de malware comienza desempacando el malware para extraer la configuración. MalConfScan extrae la configuración de los archivos ejecutables desempaquetados cargados en la memoria.

MalConfScan puede realizar las siguientes funciones:

- malconfscan: extrae la configuración de malware conocido de una imagen de memoria

- malstrscan: detecta procesos sospechosos de una imagen de memoria y enumera la cadena a la que se refiere

malconfscan

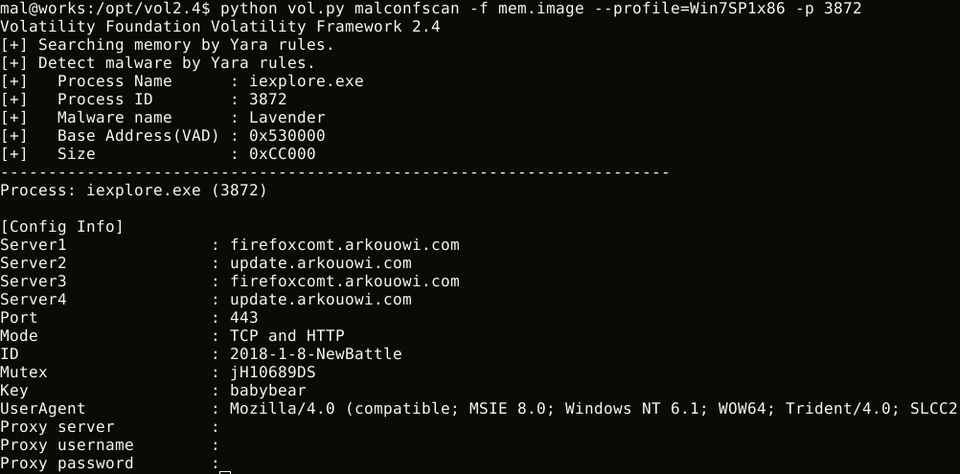

La Figura 1 es un ejemplo de ejecución de malconfscan. Primero, se muestra un nombre de proceso inyectado con malware (Nombre), la ID de proceso (PID) y el nombre del malware detectado (Nombre de Malware). También se muestra la configuración de malware (información de configuración).

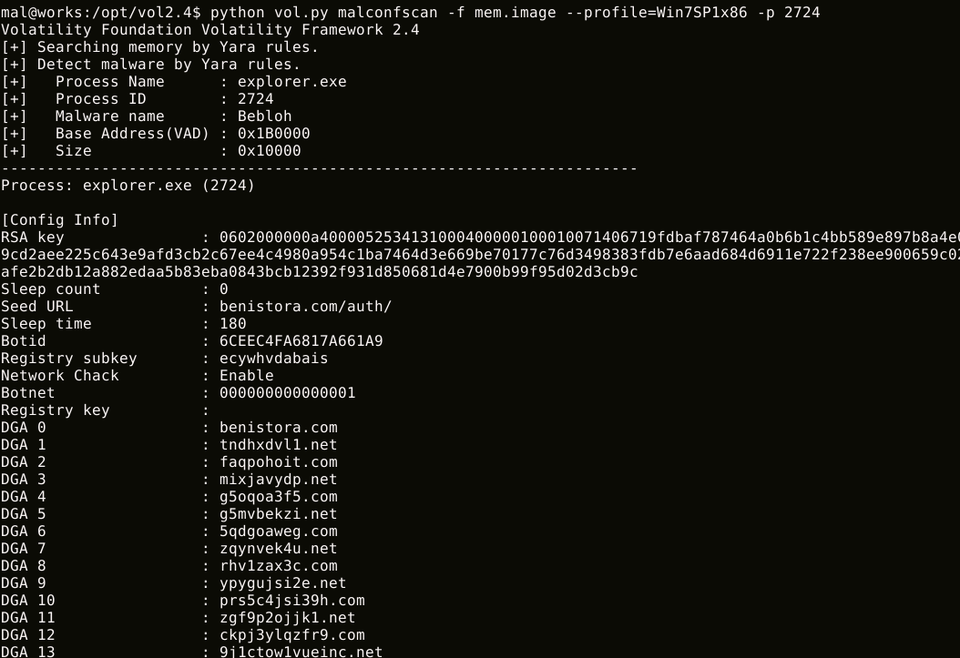

malconfscan también decodifica cadenas codificadas y muestra dominios DGA. La Figura 2 es el resultado donde malconfscan detectó Bebloh. Los dominios DGA se enumeran siguiendo la configuración.

A partir del 30 de julio de 2019, malconfscan es compatible con 25 tipos de malware. Consulte el Apéndice para ver el malware compatible.

malstrscan

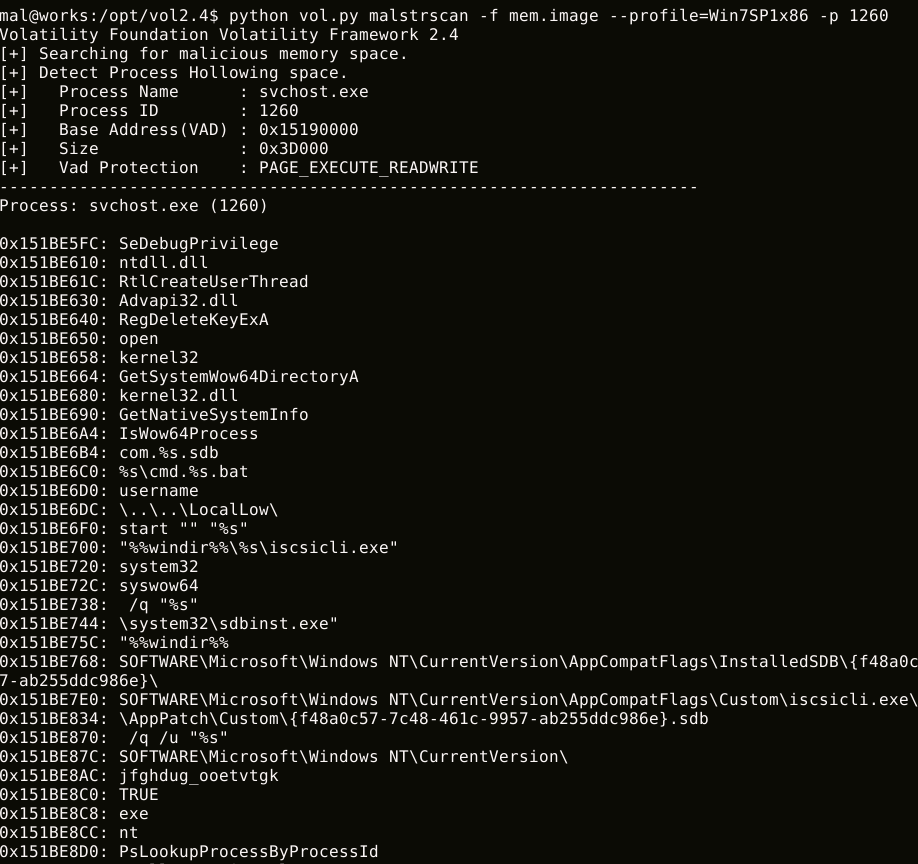

malstrscan detecta Process Hollow en la memoria y enumera las cadenas a las que se refiere el proceso. Aunque la configuración de malware generalmente está codificada, el malware la decodifica cuando se refiere a la información, y esto a veces se deja en la memoria. Esta función puede recoger la configuración restante. La Figura 3 es un ejemplo de ejecución de malstrscan.

malstrscan enumera cadenas solo desde el espacio de memoria donde se carga el archivo PE. Con la opción ‘-a’, también puede enumerar cadenas en el espacio de memoria principal y montón.

Para concluir

malconfscan se puede usar para análisis de malware y análisis forense de memoria. Esperamos que esta herramienta ayude a la investigación de incidentes. Planeamos actualizar esta herramienta en el futuro para que sea compatible con muchos otros tipos de malware.

En el siguiente artículo, instalaremos esta herramienta en Cuckoo Sandbox para extraer automáticamente la configuración de malware.

Shusei Tomonaga

(Traducido por Yukako Uchida)

Apéndice A Malware compatible con MalConfScan

| Malware | |

| Ursnif | HawkEye Keylogger |

| Emotet | Lokibot |

| Cargador de humo | Bebloh |

| Hiedra venenosa | AZORult |

| Golpe de cobalto | NanoCore RAT |

| NetWire | AgentTesla |

| PlugX | FormBook |

| Hojas rojas | NodeRAT |

| TSCookie | njRAT |

| TSC_Loader | TrickBot |

| xxmm | Remcos |

| Datper | QuasarRAT |

| Ramnit | |

JPCERTCC / MalConfScan – GitHub

https://github.com/JPCERTCC/MalConfScan

Lea el Wiki para aprender cómo instalar la herramienta:

MalConfScan wiki – GitHub

https://github.com/JPCERTCC/MalConfScan/wiki

Fuente: jpcert.or.cp