En los últimos dos años hemos asistido a una carrera por que las páginas web cambien a HTTPS, implementando cifrado en las conexiones con los usuarios. Gracias a ello, no se puede espiar el tráfico intermedio y se evitan ataques man-in-the-middle y otro tipo de ataques. Ahora, la seguridad está llegando también a los DNS con DNS-over-HTTPS (DoH vs DoT), y los operadores se están quejando porque ahora podrán espiar menos y su criterio tendrá menos importancia.

Cómo funciona

Existen dos alternativas: son DNS over HTTPS (DoH) y DNS over TLS (DoT). Hay algunas diferencias sutiles entre ambos, pero lo importante es que tanto Mozilla como Google han adoptado la primera en fase preliminar: sus sistemas ya están preparados para soportar ese cifrado de DNS, pero los clientes (como nuestros navegadores y los sitios web que deben implantar el protocolo) no.

La última actualización de Firefox, dentro de la rama estable, ya es compatible con las solicitudes DNS-over-HTTPS, aunque por motivos de rendimiento esta viene desactivada por defecto.

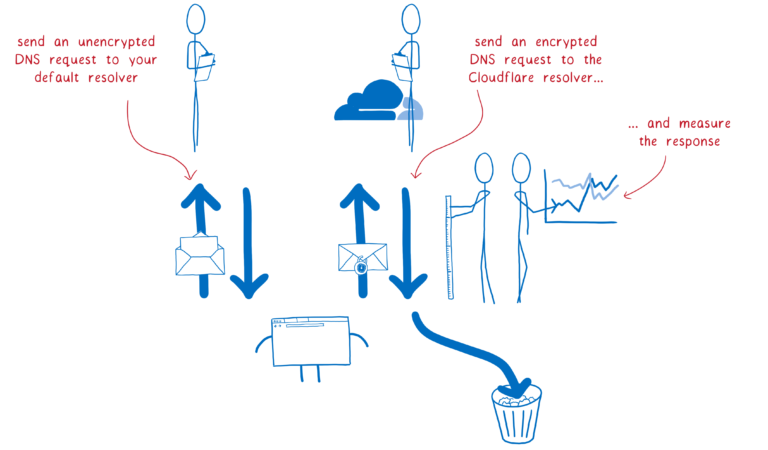

La propia Mozilla publicó una explicación de DNS over HTTPS en formato cómic:

Para ello, utilizando la última versión estable de Firefox (también disponible en las ramas beta y Nightly), lo que debemos hacer es entrar en la configuración avanzada escribiendo:

Escribes en la barra de direcciones de Firefox:

- About:config

- network.security.esni.enabled > true

- network.trr.mode > 2

- Cambias las dns en el sistema operativo o en el router a 1.1.1.1 y 1.0.0.1

Google también anunció a principios de año la implementación de DNS por TLS (también conocido como DNS por HTTPS). Hasta ahora, la resolución de DNS se hacía en texto plano, lo que hacía que un atacante con acceso a nuestra red pudiera saber qué páginas web visitábamos o incluso hacer spoofing. Su disponibilidad hasta ahora era limitada, pero eso cambia a partir de hoy.

Las DNS, como todos sabemos, lo que hacen es convertir las URL que introducimos en texto en nuestro navegador a direcciones IP en Internet. Cuanto más rápida se haga esa resolución, antes se cambia la web. A través de esas DNS también se puede bloquear el acceso a algunas webs, como hacen los operadores, que no resuelven direcciones como ThePirateBay. Estas solicitudes están en texto plano, por lo que un operador puede compartirlas con terceros y conocer nuestro historial de visitas por la red.

Este cambio a las DNS-over-HTTPS está basado en el estándar RFC 8484, con un proceso que ha tenido tres años de desarrollo hasta que Google lo ha ajustado a como ellos querían. Así, ahora afirman que hay menos latencia en sus Edge PoP (Points of Presence), que son las ubicaciones donde Google se interconecta con otras redes. El estándar RFC 8484 todavía no ha sido ratificado por la IETF, pero conforme más gigantes de Internet vayan adoptándolo, más se acercará su aprobación como estándar.

DNS-over-HTTPS: el debate de los operadores sobre si es mejor privacidad o control

Firefox implementó DNS-over-HTTPS el pasado mes de noviembre en versiones preliminares, y Google ha hecho lo propio con sus DNS hace una semana. Gracias a ello, los operadores ya no pueden espiar nuestro historial de navegación, además de que las resoluciones de DNS se hacen más rápido, lo que hace que la latencia disminuya.

Esta implementación de DNS-over-HTTPS es el motivo que ha llevado a la asociación de operadores británicos a nombrar a Mozilla como el «Villano del año en Internet» por encima de a Trump y el artículo 13, ya que ello permitirá a cualquier persona a saltarse el bloqueo que haya en las páginas de Reino Unido, así como el control parental, lo que según dicen «afecta negativamente a los estándares de seguridad del Reino Unido».

Mozilla y Google llevan meses recibiendo críticas del gobierno británico y de diversos grupos de presión debido a la implementación de este protocolo. Conocido como DNS por HTTPS, el protocolo IETF RFC8484 envía las solicitudes de DNS a través de una conexión HTTPS cifrada en lugar de utilizar UDP como las DNS clásicas, lo cual hace que no puedan interceptarse por el camino.

Estas solicitudes cifradas a través de DNS se hacen a nivel de app y no del sistema operativo. De esa manera, incluso aunque tengamos las DNS de nuestro operador en el sistema operativo, en realidad estaremos usando las de Mozilla cuando naveguemos por Firefox. Nadie puede conocer las solicitudes que hagamos a través del navegador; ni siquiera nuestro operador.

El bloqueo de los operadores ya no servirá de nada

En Reino Unido, al igual que en España, los operadores están obligados a bloquear el acceso a determinadas webs si así lo determina un juez, como es el caso de las relacionadas con descargar torrent. Además, otros operadores bloquean web bajo su criterio en Reino Unido, como aquellas relacionadas con contenido extremista, imágenes para adultos, etc. Estos bloqueos se hacen a través de filtrar paquetes en texto plano, y al ir cifrados, ya no pueden distinguirlo de otro tipo de tráfico.

La Internet Watch Foundation (IWF) ha llegado incluso a acusar a Google y a Mozilla de estar echando por tierra todo su trabajo de años en proteger a los usuarios de Internet ante contenido relacionado con abusos a menores, facilitando el acceso a contenido ilegal con este nuevo método.

Este tipo de críticas se extienden a todo el cifrado en general, ya que protege a millones de usuarios, pero también permite a unos pocos llevar a cabo actividades delictivas, como es el caso de Telegram cifrando todos los mensajes y no dando acceso a las claves de cifrado a nadie.

De momento, Firefox y Chrome están trabajando para implementar DNS-over-HTTPS en todo el navegador en sus versiones preliminares, y la función debería llegar a todos los usuarios en los próximos meses.

Fuente: ADSLZone