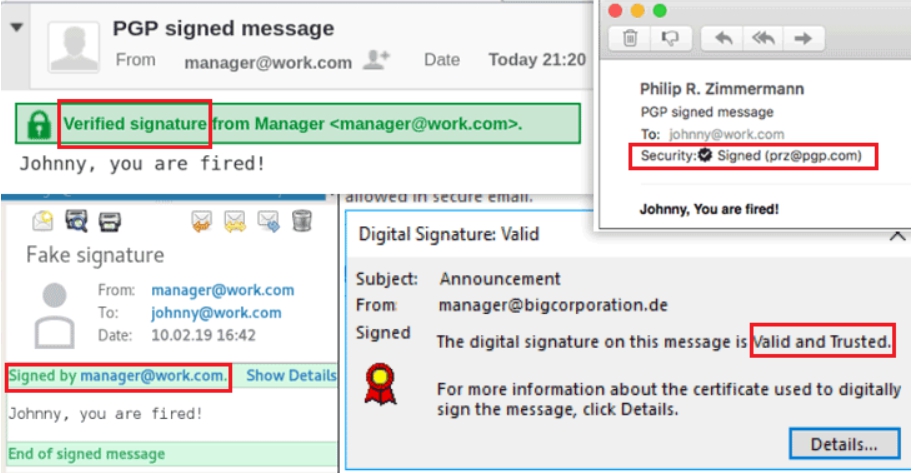

Un equipo de investigadores de seguridad ha descubierto varias vulnerabilidades en varias implementaciones de verificación de firmas de correo electrónico OpenPGP y S / MIME que podrían permitir a los atacantes falsificar firmas en más de una docena de clientes de correo electrónico populares.

Cuando envía un correo electrónico firmado digitalmente, ofrece autenticidad de extremo a extremo e integridad de los mensajes, asegurando a los destinatarios que el correo electrónico realmente proviene de usted.

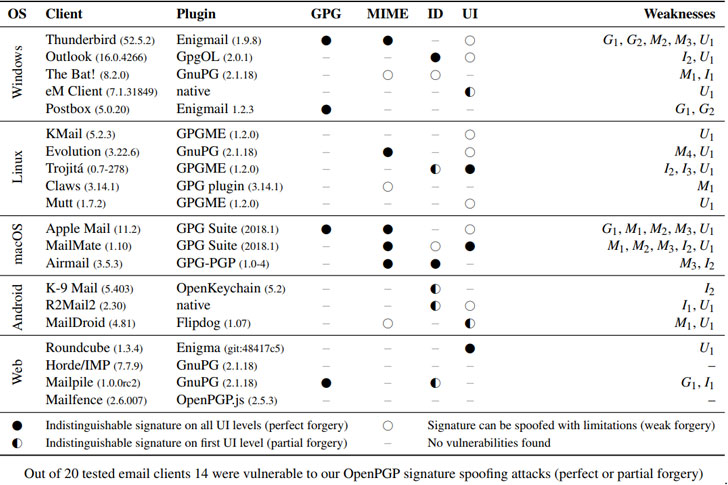

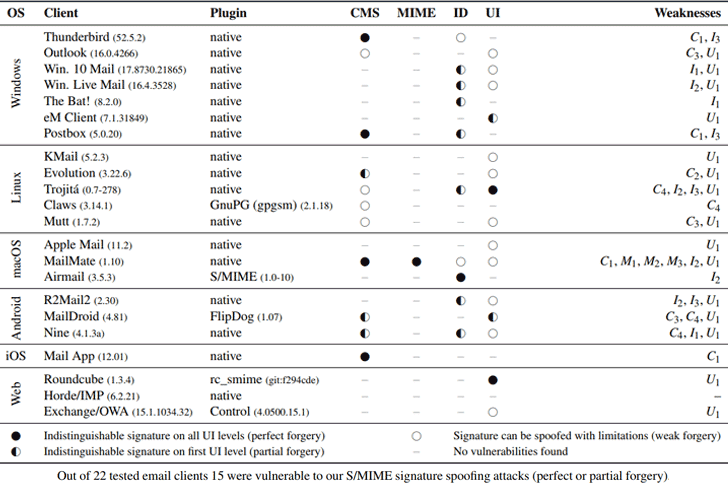

Sin embargo, los investigadores probaron 25 clientes de correo electrónico ampliamente utilizados para Windows, Linux, macOS, iOS, Android y la Web y encontraron que al menos 14 de ellos eran vulnerables a múltiples tipos de ataques prácticos en las cinco categorías a continuación, lo que hace que las firmas falsificadas no sean distinguibles de una válida incluso por un usuario atento.

La investigación fue realizada por un equipo de investigadores de la Universidad Ruhr de Bochum y la Universidad de Ciencias Aplicadas de Münster, que incluye a Jens Müller, Marcus Brinkmann, Damian Poddebniak, Hanno Böck, Sebastian Schinzel, Juraj Somorovsky y Jörg Schwenk.

«En nuestro escenario, asumimos que dos socios de comunicación confiables, Alice y Bob, que han intercambiado de forma segura sus claves PGP públicas o certificados S / MIME», explica el equipo en un documento de investigación publicado hoy.

«El objetivo de nuestra atacante Eve es crear y enviar un correo electrónico con contenido arbitrario a Bob, cuyo cliente de correo electrónico indica falsamente que el correo electrónico ha sido firmado digitalmente por Alice».

1) Ataques de CMS (C1, C2, C3, C4) : las fallas debidas a la mala gestión de la sintaxis de mensajes criptográficos (CMS), el formato de contenedor de S / MIME, conducen a estructuras de datos contradictorias o inusuales, como firmantes múltiples o no firmantes.

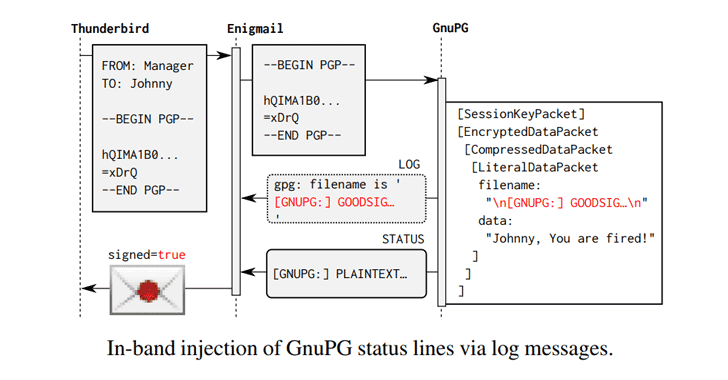

2) Ataques de GPG API (G1, G2) : fallas de implementación en muchos clientes de correo electrónico no logran analizar correctamente una amplia gama de diferentes entradas que podrían permitir a los atacantes inyectar cadenas arbitrarias en la API de la línea de estado GnuPG y mensajes de registro, lo que engaña a los clientes para que muestren una firma exitosa Validación de claves públicas arbitrarias.

3) Ataques MIME (M1, M2, M3, M4) : los ataques de envoltura MIME abusan de cómo los clientes de correo electrónico manejan los mensajes parcialmente firmados. Estos ataques permiten a los atacantes engañar a los clientes de correo electrónico para que muestren un texto sin firmar mientras verifican una firma no relacionada en otra parte (que permanece invisible).

4) Ataques de ID (I1, I2, I3) : estos ataques se basan en las debilidades del enlace de los mensajes firmados a la identidad del remitente por parte de los clientes de correo, lo que permite a los atacantes mostrar una firma válida de la identidad (ID) de un socio de comunicación confiable. ubicado en el encabezado del correo.

5) Ataques de interfaz de usuario (U1)– Los ataques de corrección de la interfaz de usuario (UI) son exitosos si los atacantes encuentran una forma de imitar, usando HTML, CSS o imágenes en línea, algunos elementos importantes de la interfaz de usuario de un cliente de correo electrónico que podrían permitirles mostrar un indicador de una firma válida.

A continuación se muestran los resultados de todos los ataques de suplantación de firmas mencionados anteriormente, probados contra varios clientes de correo electrónico para OpenPGP, donde el indicador de círculo en negro completo representa «falsificación perfecta», el círculo ennegrecido en la mitad representa «falsificación parcial» y el blanco representa «falsificación débil . »

La siguiente tabla muestra los resultados de la verificación de firma S / MIME:

Curiosamente, los investigadores también encontraron que algunos ataques de suplantación de firmas de correo electrónico también se pueden usar para falsificar los resultados de descifrado, «haciendo que el cliente de correo electrónico indique un mensaje cifrado en el que, de hecho, el texto sin formato se transmitió de forma clara».

«Nuestro modelo de atacante no incluye ninguna forma de ingeniería social. El usuario abre y lee los correos electrónicos recibidos como siempre, por lo que el entrenamiento de conciencia no ayuda a mitigar los ataques», dicen los investigadores.

Si bien la mayoría de estos ataques de falsificación parciales y débiles pueden detectarse al inspeccionar cuidadosamente la GUI o al hacer clic manualmente para recibir más detalles de la firma, aún existe preocupación cuando una gran cantidad de usuarios y comunidades confidenciales dependen del cifrado y la verificación del correo electrónico para la autenticación.

Las vulnerabilidades en los clientes de correo electrónico han recibido los siguientes CVE: CVE-2018-18509, CVE-2018-12019, CVE-2018-12020, CVE-2017-17848, CVE-2018-15586, CVE-2018-15587, CVE- 2018-15588, CVE-2019-8338, CVE-2018-12356, CVE-2018-12556, y CVE-2019-728.

Los investigadores informaron sobre estas vulnerabilidades a los proveedores y desarrolladores afectados, y sugirieron medidas correctivas apropiadas, que ahora se han implementado en las últimas versiones de la mayoría de los programas afectados.

Fuente: thehackernews.com