Un investigador de seguridad con el alias de Twitter SandboxEscaper lanzó hoy un exploit de prueba de concepto (PoC) para una nueva vulnerabilidad de día cero que afecta al sistema operativo Windows de Microsoft.

SandboxEscaper es el mismo investigador que anteriormente eliminó públicamente las vulnerabilidades de dos vulnerabilidades de día cero de Windows, dejando a todos los usuarios de Windows vulnerables a los piratas informáticos hasta que Microsoft los reparó.

La vulnerabilidad de Windows de día cero sin parchear recién descubierta es un problema arbitrario de lectura de archivos que podría permitir a un usuario con privilegios bajos o un programa malicioso leer el contenido de cualquier archivo en una computadora Windows de destino que de otro modo solo sería posible a través de privilegios de nivel de administrador.

La vulnerabilidad de día cero reside en la función «MsiAdvertiseProduct» de Windows que es responsable de generar «un script publicitario o anuncia un producto a la computadora y le permite al instalador escribir en un script el registro y la información de acceso directo que se usa para asignar o publicar un producto. »

Según el investigador, debido a una validación incorrecta, se puede abusar de la función afectada para forzar al servicio del instalador a hacer una copia de cualquier archivo como privilegios del SISTEMA y leer su contenido, lo que resulta en una vulnerabilidad de lectura arbitraria del archivo.

«Incluso sin un vector de enumeración, esta es una mala noticia, ya que una gran cantidad de software de documentos, como office, en realidad mantendrá los archivos en ubicaciones estáticas que contienen la ruta completa y los nombres de los archivos abiertos recientemente», dijo el investigador.

«Por lo tanto, al leer archivos como este, puede obtener los nombres de los documentos creados por otros usuarios. El sistema de archivos es una telaraña y las referencias a los archivos creados por el usuario se pueden encontrar en todas partes. Por lo tanto, no tener un error de enumeración no es tan grande. acuerdo.»

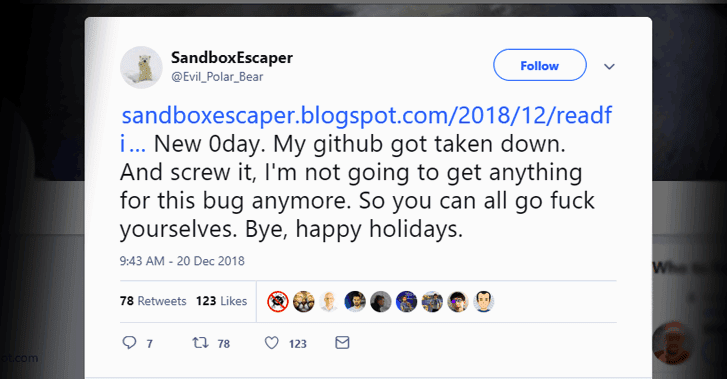

Además de compartir una demostración en video de la vulnerabilidad, SandboxEscaper también publicó un enlace a una página de Github que alberga su vulnerabilidad de prueba de concepto (PoC) para la tercera vulnerabilidad de día cero de Windows, pero desde entonces la cuenta de GitHub del investigador se ha retirado.

Esta es la tercera vez en los últimos meses que SandboxEscaper ha filtrado una vulnerabilidad de día cero de Windows.

En octubre, SandboxEscaper lanzó un exploit PoC para una vulnerabilidad de escalada de privilegios en el uso compartido de datos de Microsoft que permitía a un usuario con privilegios bajos eliminar archivos críticos del sistema de un sistema Windows específico.

A fines de agosto, el investigador expuso los detalles y la explotación de PoC para una falla local de escalada de privilegios en el Programador de tareas de Microsoft Windows debido a errores en el manejo del servicio de Llamada de procedimiento local avanzado (ALPC).

Poco después de que se lanzará el PoC, se descubrió que la vulnerabilidad del día cero en ese momento estaba siendo explotada de forma activa, antes de que Microsoft la abordara en el parche de seguridad de septiembre de 2018. Martes actualizaciones.

Fuente: Thehackernews.com