Los autores del troyano bancario DanaBot actualizaron el malware con nuevas características que le permitieron recopilar direcciones de correo electrónico y enviar correo no deseado directamente desde el buzón de la víctima.

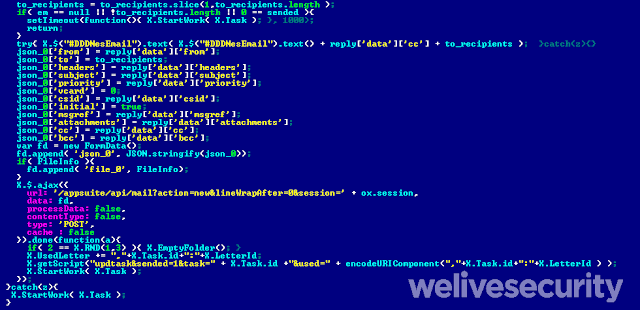

La última variante del malware logra esto al inyectar código JavaScript en las páginas de servicios de correo electrónico específicos basados en la web. Entre los objetivos se incluyen todas las soluciones de correo electrónico basadas en Roundcube, Horde y Open-Xchange.

Los analistas de malware de ESET descubrieron que uno de los scripts de webinject utilizados por DanaBot puede enviar mensajes maliciosos desde la cuenta del propietario, como respuestas a los correos electrónicos en la bandeja de entrada.

Esta táctica se aplica a cualquier servicio de correo web que se basa en Open-Xchange y ayuda a la operación de dos maneras: la confianza establecida entre el remitente y el destinatario aumenta la posibilidad de que el mensaje omita las protecciones contra correo no deseado, y es más probable que el receptor abra el malicioso más el archivo adjunto.

Al usar un script diferente, DanaBot recopila las direcciones de correo electrónico de las cuentas en todos los servicios de correo web dirigidos. La inyección se produce en el momento en que la víctima inicia sesión.

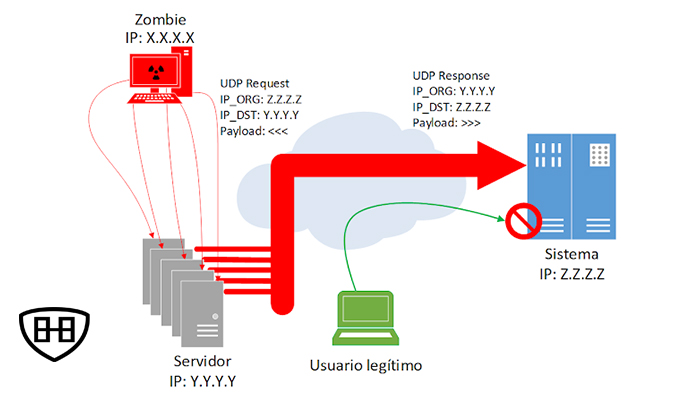

Según los investigadores, los atacantes se centran en las direcciones con la subcategoría «pec», que significa «Posta Elettronica Certificata» o «correo certificado» que se usa en Italia, Suiza y Hong Kong, y otorga a la correspondencia digital el mismo valor legal que los correos convencionales. Servicios a los que hay que firmar en recepción.

Al analizar los scripts de VBS maliciosos encontrados en un servidor de comando y control (C2) por el troyano bancario, los investigadores descubrieron que se dirigía a un módulo de descarga para otro troyano desagradable del mismo rubro, llamado GootKit.

«Esta es la primera vez que vemos indicadores de DanaBot distribuyendo otro malware. Hasta ahora, se creía que DanaBot era operado por un solo grupo cerrado. El comportamiento también es nuevo para GootKit, que se ha descrito como una herramienta privada , no vendidos en foros clandestinos, y también operados por un grupo cerrado «, dicen los expertos de ESET.

Fuente: Seguridadyfirewall.cl