Es el martes de parches una vez más … es hora de otra ronda de actualizaciones de seguridad para el sistema operativo Windows y otros productos de Microsoft.

Este mes, los usuarios de Windows y los administradores de sistemas deben ocuparse de inmediato de un total de 63 vulnerabilidades de seguridad, de las cuales 12 se consideran críticas, 49 importantes y una moderada y una de gravedad baja.

Dos de las vulnerabilidades parcheadas por el gigante de la tecnología este mes se enumeran como públicamente conocidas en el momento de su publicación, y se informa que una falla está siendo explotada activamente en la naturaleza por múltiples grupos de ciberdelincuentes.

Vulnerabilidad de día cero siendo explotada por delincuentes cibernéticos

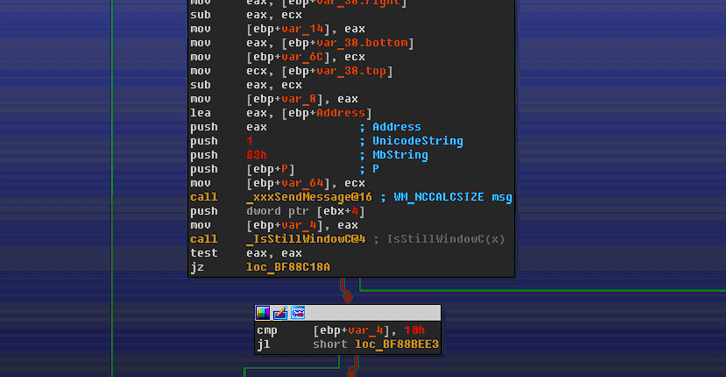

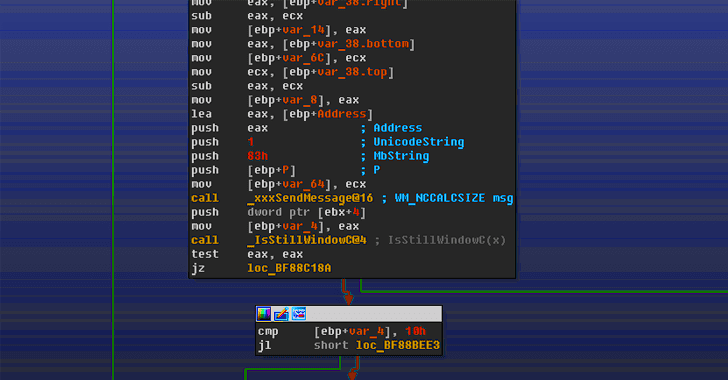

La vulnerabilidad de día cero, rastreada como CVE-2018-8589 , que está siendo explotada en la naturaleza por múltiples grupos avanzados de amenazas persistentes, fue detectada e informada por primera vez por investigadores de seguridad de Kaspersky Labs.

La falla reside en el componente Win32k (win32k.sys), que si se explota con éxito, podría permitir que un programa malicioso ejecute código arbitrario en modo kernel y elevar sus privilegios en un Windows 7, Server 2008 o Server 2008 R2 afectado para tomar el control de eso.

«El exploit fue ejecutado por la primera etapa de un instalador de malware para obtener los privilegios necesarios para la persistencia en el sistema de la víctima. Hasta ahora, hemos detectado un número muy limitado de ataques con esta vulnerabilidad», dijo Kaspersky .

Dos vulnerabilidades de día cero divulgadas públicamente

Las otras dos vulnerabilidades de día cero conocidas públicamente que no estaban listadas como bajo ataque activo residen en el servicio de Llamada a Procedimiento Local Avanzado de Windows (ALPC) y en la característica de seguridad BitLocker de Microsoft.

La falla relacionada con ALPC , rastreada como CVE-2018-8584 , es una vulnerabilidad de escalada de privilegios que podría explotarse al ejecutar una aplicación especialmente diseñada para ejecutar código arbitrario en el contexto de seguridad del sistema local y tomar el control de un sistema afectado.

La llamada de procedimiento local avanzado (ALPC) facilita la transferencia de datos segura y de alta velocidad entre uno o más procesos en el modo de usuario.

La segunda vulnerabilidad divulgada públicamente, rastreada como CVE-2018-8566 , existe cuando Windows suspende indebidamente el cifrado de dispositivo BitLocker, lo que podría permitir que un atacante con acceso físico a un sistema apagado omita la seguridad y obtenga acceso a datos cifrados.

BitLocker estuvo en los titulares a principios de este mes por un problema aparte que podría exponer a los usuarios de Windows datos encriptados debido a su preferencia de encriptación predeterminada y mala encriptación en SSD autocifrados.

Microsoft no abordó completamente este problema; en su lugar, la compañía simplemente proporcionó una guía sobre cómo cambiar manualmente la opción de cifrado predeterminado de BitLocker.

El martes de parche de noviembre de 2018: defectos críticos e importantes

De los 12 críticos, ocho son vulnerabilidades de corrupción de memoria en el motor de secuencias de comandos de Chakra que residen debido a la forma en que el motor de secuencias de comandos maneja los objetos en memoria en el navegador de Internet Microsoft Edge.

Todas las 8 vulnerabilidades podrían ser explotadas para corromper la memoria, permitiendo a un atacante ejecutar código en el contexto del usuario actual. Para explotar estos errores, todo lo que un atacante debe hacer es engañar a las víctimas para que abran un sitio web especialmente diseñado en Microsoft Edge.

Las tres vulnerabilidades restantes son errores de ejecución remota de código en el servidor TFTP de los Servicios de implementación de Windows, los componentes gráficos de Microsoft y el motor VBScript. Todas estas fallas residen debido a la forma en que el software afectado maneja los objetos en la memoria.

La última vulnerabilidad crítica es también una falla de ejecución remota de código que se encuentra en Microsoft Dynamics 365 (local) versión 8. La falla existe cuando el servidor no puede desinfectar adecuadamente las solicitudes web a un servidor de Dynamics afectado.

Si se explota con éxito, la vulnerabilidad podría permitir que un atacante autenticado ejecute código arbitrario en el contexto de la cuenta de servicio de SQL enviando una solicitud especialmente diseñada a un servidor de Dynamics vulnerable.

| Vulnerabilidad de ejecución remota de código en el servidor TFTP de los servicios de implementación de Windows | CVE-2018-8476 | Crítico |

| Vulnerabilidad de ejecución remota de código en Microsoft Graphics Components | CVE-2018-8553 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8588 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8541 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8542 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8543 | Crítico |

| Vulnerabilidad de ejecución remota de código en Windows VBScript Engine | CVE-2018-8544 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8555 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8556 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8557 | Crítico |

| Vulnerabilidad de daños en la memoria de Chakra Scripting Engine | CVE-2018-8551 | Crítico |

| Vulnerabilidad de ejecución remota de código en la versión 8 de Microsoft Dynamics 365 (local) | CVE-2018-8609 | Crítico |

| Vulnerabilidad de secuencias de comandos entre sitios de Azure App Service | CVE-2018-8600 | Importante |

| Vulnerabilidad de la elevación de privilegios en Windows Win32k | CVE-2018-8589 | Importante |

| Vulnerabilidad de omisión de la característica de seguridad de BitLocker | CVE-2018-8566 | Importante |

| Vulnerabilidad de elevación de privilegios de Windows ALPC | CVE-2018-8584 | Importante |

| Vulnerabilidad de secuencias de comandos en sitios cruzados de Team Foundation Server | CVE-2018-8602 | Importante |

| Vulnerabilidad de secuencias de comandos entre sitios de Microsoft Dynamics 365 (local) versión 8 | CVE-2018-8605 | Importante |

| Vulnerabilidad de secuencias de comandos entre sitios de Microsoft Dynamics 365 (local) versión 8 | CVE-2018-8606 | Importante |

| Vulnerabilidad de secuencias de comandos entre sitios de Microsoft Dynamics 365 (local) versión 8 | CVE-2018-8607 | Importante |

| Vulnerabilidad de secuencias de comandos entre sitios de Microsoft Dynamics 365 (local) versión 8 | CVE-2018-8608 | Importante |

| Vulnerabilidad de elevación de privilegios de la GPU virtual de Microsoft RemoteFX | CVE-2018-8471 | Importante |

| Vulnerabilidad de la elevación de privilegios en DirectX | CVE-2018-8485 | Importante |

| Vulnerabilidad de la elevación de privilegios en DirectX | CVE-2018-8554 | Importante |

| Vulnerabilidad de la elevación de privilegios en DirectX | CVE-2018-8561 | Importante |

| Vulnerabilidad de la elevación de privilegios en Win32k | CVE-2018-8562 | Importante |

| Vulnerabilidad de la elevación de privilegios en Microsoft SharePoint | CVE-2018-8572 | Importante |

| Vulnerabilidad de la elevación de privilegios de Microsoft Exchange Server | CVE-2018-8581 | Importante |

| Vulnerabilidad de la elevación de privilegios de Windows COM | CVE-2018-8550 | Importante |

| Vulnerabilidad de ejecución remota de código en Windows VBScript Engine | CVE-2018-8552 | Importante |

| Vulnerabilidad de la elevación de privilegios en Microsoft SharePoint | CVE-2018-8568 | Importante |

| Vulnerabilidad de la elevación de privilegios de Windows | CVE-2018-8592 | Importante |

| Vulnerabilidad de la elevación de privilegios de Microsoft Edge | CVE-2018-8567 | Importante |

| Vulnerabilidad de divulgación de información en DirectX | CVE-2018-8563 | Importante |

| Vulnerabilidad de divulgación de información de MSRPC | CVE-2018-8407 | Importante |

| Vulnerabilidad de divulgación de información del servicio de audio de Windows | CVE-2018-8454 | Importante |

| Vulnerabilidad de divulgación de información en Win32k | CVE-2018-8565 | Importante |

| Vulnerabilidad de divulgación de información de Microsoft Outlook | CVE-2018-8558 | Importante |

| Vulnerabilidad de divulgación de información en el kernel de Windows | CVE-2018-8408 | Importante |

| Vulnerabilidad de divulgación de información de Microsoft Edge | CVE-2018-8545 | Importante |

| Vulnerabilidad de divulgación de información de Microsoft SharePoint | CVE-2018-8578 | Importante |

| Vulnerabilidad de divulgación de información de Microsoft Outlook | CVE-2018-8579 | Importante |

| Vulnerabilidad de ejecución remota de código en PowerShell | CVE-2018-8256 | Importante |

| Vulnerabilidad de ejecución remota de código en Microsoft Outlook | CVE-2018-8522 | Importante |

| Vulnerabilidad de ejecución remota de código en Microsoft Outlook | CVE-2018-8576 | Importante |

| Vulnerabilidad de ejecución remota de código en Microsoft Outlook | CVE-2018-8524 | Importante |

| Vulnerabilidad de ejecución remota de código de Microsoft Word | CVE-2018-8539 | Importante |

| Vulnerabilidad de ejecución remota de código de Microsoft Word | CVE-2018-8573 | Importante |

| Vulnerabilidad de ejecución remota de código en Microsoft Excel | CVE-2018-8574 | Importante |

| Vulnerabilidad de ejecución remota de código de Microsoft Project | CVE-2018-8575 | Importante |

| Vulnerabilidad de ejecución remota de código en Microsoft Outlook | CVE-2018-8582 | Importante |

| Vulnerabilidad de ejecución remota de código en Windows Search | CVE-2018-8450 | Importante |

| Vulnerabilidad de ejecución remota de código en Microsoft Excel | CVE-2018-8577 | Importante |

| Vulnerabilidad de daños en la memoria de Internet Explorer | CVE-2018-8570 | Importante |

| Vulnerabilidad de omisión de la característica de seguridad de Microsoft JScript | CVE-2018-8417 | Importante |

| Vulnerabilidad de omisión de característica de seguridad de Windows | CVE-2018-8549 | Importante |

| Vulnerabilidad de suplantación de Microsoft Edge | CVE-2018-8564 | Importante |

| Vulnerabilidad XSS de los Servicios de federación de Active Directory | CVE-2018-8547 | Importante |

| Vulnerabilidad de ejecución remota de código en Team Foundation Server | CVE-2018-8529 | Importante |

| Vulnerabilidad de ejecución remota de código de la aplicación Yammer Desktop | CVE-2018-8569 | Importante |

| Vulnerabilidad de manipulación indebida de PowerShell de Microsoft | CVE-2018-8415 | Importante |

| Vulnerabilidad de manipulación de .NET | CVE-2018-8416 | Moderar |

| Vulnerabilidad de denegación de servicio de Microsoft Skype for Business | CVE-2018-8546 | Bajo |

La actualización de seguridad de este mes también cubre 46 vulnerabilidades importantes en Windows, PowerShell, MS Excel, Outlook, SharePoint, VBScript Engine, Edge, servicio de búsqueda de Windows, Internet Explorer, servicio de aplicaciones de Azure, Team Foundation Server y Microsoft Dynamics 365.

Usuarios y administradores de sistemas se recomienda encarecidamente que apliquen los parches de seguridad anteriores tan pronto como sea posible para evitar que los piratas cibernéticos y los delincuentes cibernéticos tomen el control de sus sistemas.

Para instalar actualizaciones de parches de seguridad, vaya a Configuración → Actualización y seguridad → Windows Update → Buscar actualizaciones, o puede instalar las actualizaciones manualmente.

Fuente: Thehackernews.com