Los desarrolladores de malware han empezado a usar el 0-Day para el programador de tareas de Windows, dos días después de que el código de la prueba de concepto apareciera online.

Un investigador de seguridad apodado SandboxEscaper, el 27 de agosto liberó el código fuente para explotar un bug de seguridad en la interfaz ALPC usada por el programador de tareas de Windows.

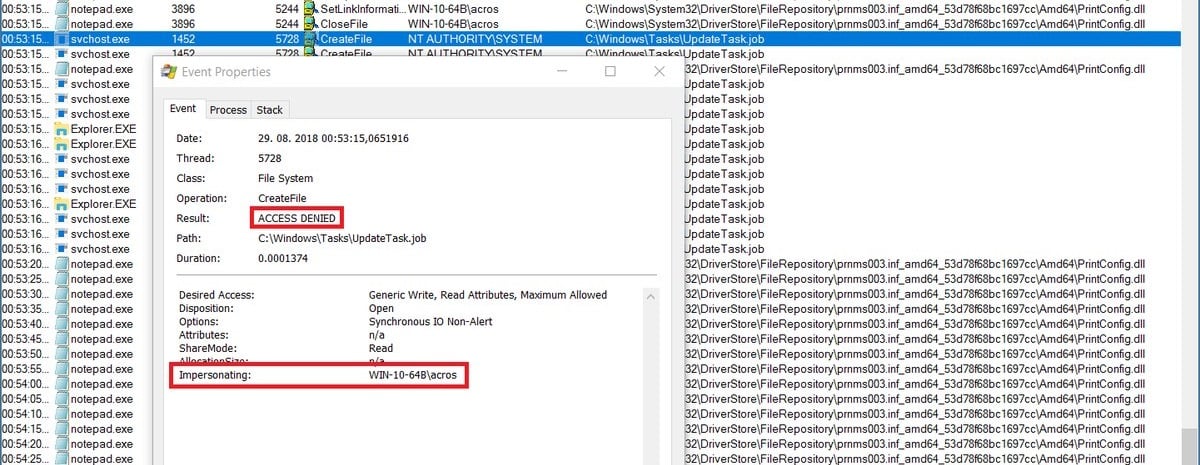

Más específicamente, el problema está en la función SchRpcSetSecurity de la API, que falla estrepitosamente en la comprobación de los permisos del usuario, concediendo así permisos de lectura en C:\Windows\Task.

La vulnerabilidad afecta desde Windows 7 hasta Windows 10 y puede ser usada por un atacante para escalar privilegios a la cuenta SYSTEM de Windows.

Un par de días después de que el exploit fuera liberado, los investigadores de malware de ESET se dieron cuenta de que se está usando ya en campañas maliciosas provenientes de una amenaza llamada PowerPool, por su tendencia a usar herramientas escritas en Powershell.

El grupo parece tener un pequeño número de víctimas en los siguientes países: Chile, Alemania, India, Filipinas, Polonia, Russia, Reino Unido, Estados Unidos y Ucrania.

Los investigadores dicen que los desarrolladores de Powerpool no usaron la versión binaria del exploit, decidiendo así hacer cambios sutiles al código fuente antes de recompilarlo.

Según ESET, los desarrolladores optaron por realizar cambios en el actualizador oficial de aplicaciones de Google (GoogleUpdate.exe), ya que se ejecuta bajo privilegios de administrador mediante una tarea programada. Esto le permite a PowerPool sobreescribir el ejecutable del actualizador de aplicaciones de Google con una copia de una puerta trasera que usan típicamente en la segunda fase de sus ataques. La próxima vez que se ejecute el actualizador, la puerta trasera se lanza con privilegios del usuario SYSTEM.

De acuerdo con los investigadores, los administradores del malware PowerPool solamente usan esta segunda fase en victimas de su interés, seguido de un reconocimiento previo.

Microsoft aún no ha parcheado el bug de ALPC a día de hoy, pero se espera que lo haga en sus actualizaciones de seguridad mensuales, previstas para el 11 de septiembre.

Los usuarios de la versión 1083 de Windows 10 para arquitectura de 64 bits, pueden mitigar esto aplicando un «microparche».

Esto se puede mitigar sin la ayuda de Microsoft, exceptuando que la compañía no ha aprobado esta solución. Una solución proporcionada por Karset Nilsen bloquea el exploit y permite a las tareas programadas seguir ejecutándose, pero hará que fallen cosas creadas por la interfaz clásica del programador de tareas.

icacls c:\windows\tasks /remove:g "Authenticated Users"

icacls c:\windows\tasks /deny system:(OI)(CI)(WD,WDAC)El parche es temporal y requiere la instalación del agente 0patch de Acros Security.

Fuente: Segu-info.com.ar