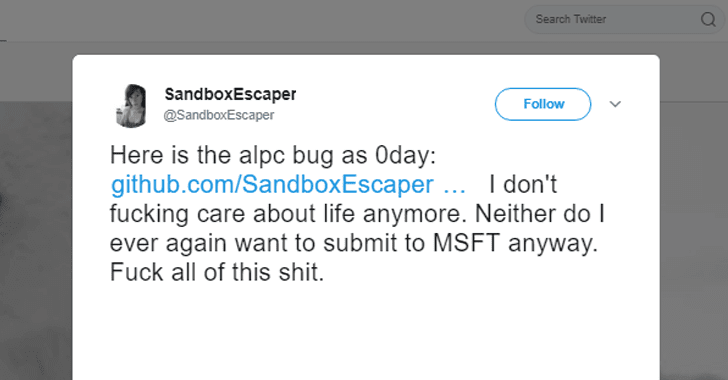

Al día siguiente de que un investigador de seguridad publicará el exploit Zero-Day para una vulnerabilidad del programador de tareas de Windows la empresa 0-Pach lanzó un parche no oficial que ayuda a mitigar el problema.

¿Cómo instalar este parche temporal?

Para ello tenemos que descargar el cliente 0patch Agent e instalarlo.

Usando 0patch Agent podemos aplicar este parche temporal mientras esperamos la solución definitiva de Microsoft, así estaremos mucho más tranquilos.

El parche solo funciona únicamente para los usuarios de Windows 10 64 bits en su versión 1803, también conocida como April 2018 Update.

¿Alguna otra alternativa?

Si, tenemos otra solución por parte del CERT/CC para aplicar una mitigación temporal.

Para aplicar esta mitigación tines que ejecutar PowerSheld o CMD como Administrador y poner los siguientes comandos en la terminal:

icacls c:\windows\tasks /remove:g "Authenticated Users"

icacls c:\windows\tasks /deny system:(OI)(CI)(WD,WDAC)

Hay que tener en cuenta que está mitigación al igual que la anterior no ha sido aprobada por Microsoft. Sin embargo, bloquea los exploits para esta vulnerabilidad.

También parece permitir que las tareas programadas continúen ejecutándose, y los usuarios pueden continuar creando nuevas tareas programadas según sea necesario.

Sin embargo, este cambio podría romper las reglas creadas por la interfaz del programador de tareas heredado. Esto puede incluir cosas como SCCM y las actualizaciones de SCEP asociadas.

Si vas aplicarla a tú empresa asegúrete de probar esta mitigación y ver que no cause problemas en tu entorno.

¿Cuándo lanzará Microsoft el parche?

Microsoft ya son conscientes del problema desde hace algunos días y han confirmado que trabajan contrarreloj para solucionarlo.

El parche lo lanzaría el próximo 11 de septiembre, lo que deja aún muchos días por delante para que un atacante pueda aprovechar esta vulnerabilidad aún activa.

Fuente: Segu-info.com.ar