¿Buscas cómo hackear la contraseña WiFi o el software de piratería WiFi?

Bueno, un investigador de seguridad ha revelado una nueva técnica de piratería WiFi que facilita a los piratas informáticos descifrar las contraseñas WiFi de la mayoría de los enrutadores modernos.

Descubierto por el desarrollador principal de la popular herramienta de descifrado de contraseñas Hashcat, Jens ‘Atom’ Steube, el nuevo hack de WiFi funciona explícitamente en contra de los protocolos de red inalámbrica WPA / WPA2 con las características de itinerancia basada en el identificador maestro maestro (PMKID) habilitadas.

El ataque para comprometer las redes WiFi habilitadas para WPA / WPA2 fue descubierto accidentalmente por Steube mientras analizaba el estándar de seguridad WPA3 de reciente lanzamiento.

Este nuevo método de hacking de WiFi podría permitir a los atacantes recuperar las contraseñas de inicio de sesión de clave precompartida (PSK), lo que les permite hackear su red Wi-Fi y espiar las comunicaciones de Internet.

Cómo hackear la contraseña WiFi con PMKID

Según el investigador, los métodos de piratería WiFi previamente conocidos requieren que los atacantes esperen a que alguien inicie sesión en una red y capturen un protocolo de autenticación de 4 vías completo de EAPOL, que es un protocolo de autenticación de puerto de red.

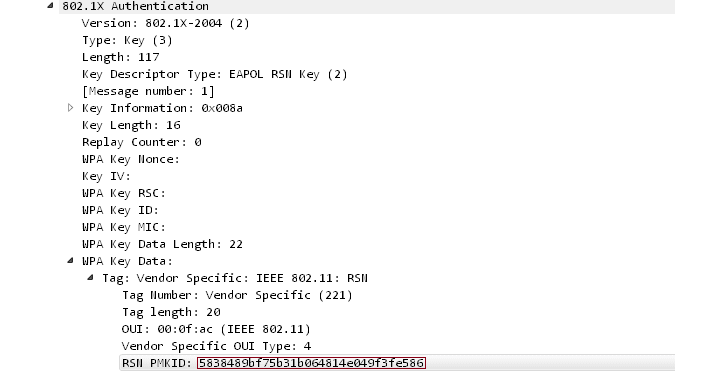

Mientras que el nuevo ataque ya no requiere que otro usuario esté en la red objetivo para capturar las credenciales. En cambio, se realiza en RSN IE (Elemento de información de red de seguridad robusta) utilizando un solo marco EAPOL (Protocolo de autenticación extensible sobre LAN) después de solicitarlo desde el punto de acceso.

Robust Security Network es un protocolo para establecer comunicaciones seguras a través de una red inalámbrica 802.11 y tiene PMKID, la clave necesaria para establecer una conexión entre un cliente y un punto de acceso, como una de sus capacidades.

Paso 1: un atacante puede usar una herramienta, como hcxdumptool (v4.2.0 o superior), para solicitar el PMKID desde el punto de acceso específico y volcar el marco recibido en un archivo.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Paso 2: con la herramienta hcxpcaptool , la salida (en formato pcapng) del cuadro se puede convertir en un formato hash aceptado por Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Paso 3: utiliza la herramienta de descifrado de contraseñas Hashcat (v4.2.0 o superior) para obtener la contraseña WPA PSK (clave previamente compartida) y ¡Bingo!

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘? l? l? l? l? l? lt!’

Esa es la contraseña de la red inalámbrica objetivo, agrietamiento que puede tomar tiempo según su longitud y complejidad.

«En este momento, no sabemos para qué proveedores o cuántos enrutadores funcionará esta técnica, pero creemos que funcionará contra todas las redes 802.11i / p / q / r con funciones de itinerancia habilitadas (la mayoría de los enrutadores modernos)». Steube dijo.

Dado que el nuevo hack WiFi solo funciona contra redes con funciones de roaming habilitadas y requiere atacantes para forzar la contraseña, se recomienda a los usuarios proteger su red WiFi con una contraseña segura que es difícil de descifrar.

Este hack de WiFi tampoco funciona contra el protocolo de seguridad inalámbrico de próxima generación WPA3, ya que el nuevo protocolo es «mucho más difícil de atacar debido a su moderno protocolo de establecimiento de claves llamado» Autenticación simultánea de iguales «(SAE)».

Fuente: Thehackernews.com