Más de medio millón de enrutadores y dispositivos de almacenamiento en docenas de países han sido infectados con una pieza de malware botnet IoT altamente sofisticado, probablemente diseñado por un grupo auspiciado por el estado de Rusia.

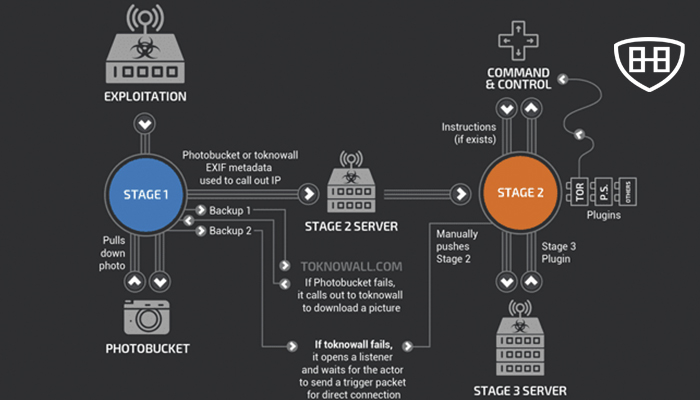

La unidad de inteligencia cibernética Talos de Cisco ha descubierto una pieza avanzada de malware IoT botnet, denominado VPNFilter , que ha sido diseñado con capacidades versátiles para recopilar inteligencia, interferir con las comunicaciones de Internet y realizar operaciones destructivas de ataque cibernético.

El malware ya infectó al menos 500,000 en al menos 54 países, la mayoría de los cuales son enrutadores pequeños y oficinas domésticas y dispositivos de almacenamiento conectados a Internet de Linksys, MikroTik, NETGEAR y TP-Link. También se sabe que algunos dispositivos de almacenamiento conectado a la red (NAS) también fueron atacados.

VPNFilter es un malware modular de varias etapas que puede robar credenciales de sitios web y monitorear controles industriales o sistemas SCADA, como los utilizados en redes eléctricas, otras infraestructuras y fábricas.

El malware se comunica por Tor anonimizando la red e incluso contiene un killswitch para enrutadores, donde el malware se mata deliberadamente.

A diferencia de la mayoría de otros programas maliciosos que se enfocan en dispositivos de Internet de las cosas (IoT), la primera etapa de VPNFilter persiste a través de un reinicio, ganando un punto de apoyo constante en el dispositivo infectado y permitiendo el despliegue del malware de la segunda etapa.

VPNFilter lleva el nombre de un directorio (/ var / run / vpnfilterw) que el malware crea para ocultar sus archivos en un dispositivo infectado.

Dado que la investigación aún está en curso, los investigadores de Talos «no tienen pruebas definitivas de cómo el actor amenazante está explotando los dispositivos afectados», pero creen firmemente que VPNFilter no explota ninguna vulnerabilidad de día cero para infectar a sus víctimas.

En cambio, el malware se dirige a dispositivos que aún están expuestos a vulnerabilidades públicas bien conocidas o que tienen credenciales predeterminadas, lo que hace que el compromiso sea relativamente sencillo.

Los investigadores de Talos tienen confianza en que el gobierno ruso está detrás de VPNFilter porque el código de malware se superpone con las versiones de BlackEnergy , el malware responsable de múltiples ataques a gran escala contra dispositivos en Ucrania que el gobierno de los Estados Unidos atribuyó a Rusia.

Aunque los dispositivos infectados con VPNFilter se han encontrado en 54 países, los investigadores creen que los piratas informáticos están apuntando específicamente a Ucrania, tras un aumento en las infecciones de malware en el país el 8 de mayo.

«El malware tiene una capacidad destructiva que puede inutilizar un dispositivo infectado, que puede activarse en máquinas de víctimas individuales o en masa, y tiene el potencial de cortar el acceso a Internet para cientos de miles de víctimas en todo el mundo», dijo el investigador de Talos William Largent. en una publicación de blog

Los investigadores dijeron que dieron a conocer sus hallazgos antes de completar su investigación, debido a la preocupación por un posible ataque futuro contra Ucrania, que ha sido repetidamente víctima de ciberataques rusos, incluido un corte de energía a gran escala y NotPetya .

Si ya está infectado con el malware, restablezca su enrutador a los valores predeterminados de fábrica para eliminar el malware potencialmente destructivo y actualice el firmware de su dispositivo lo antes posible.

Debe estar más atento a la seguridad de sus dispositivos inteligentes de IoT. Para evitar esos ataques de malware, se recomienda cambiar las credenciales predeterminadas para su dispositivo.

Si su enrutador es vulnerable por defecto y no se puede actualizar, deséchelo y compre uno nuevo, así de simple. Su seguridad y privacidad vale más que el precio de un enrutador.

Además, siempre coloque sus enrutadores detrás de un cortafuegos y apague la administración remota hasta y a menos que realmente lo necesite.

Fuente: Thehackernews.com