Después de la revelación de los detalles del ataque eFail , es hora de revelar cómo funciona la vulnerabilidad de inyección de código reportada recientemente en la popular aplicación de mensajería de señal encriptada de extremo a extremo.

Como informamos el fin de semana pasado, Signal ha corregido su aplicación de mensajería para Windows y Linux que sufrió una vulnerabilidad de inyección de código descubierta e informada por un equipo de hackers de sombrero blanco de Argentina.

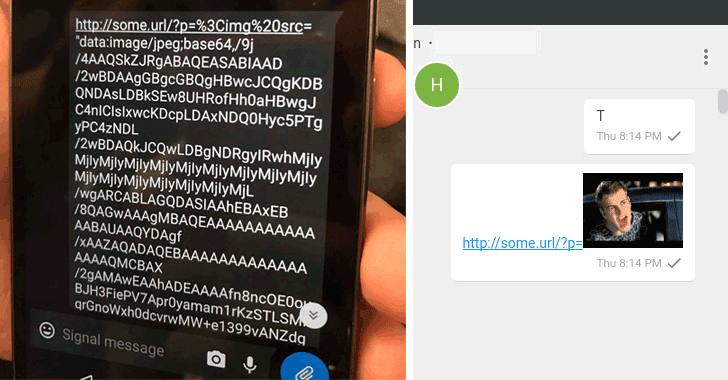

La vulnerabilidad podría haber sido explotada por atacantes remotos para inyectar una carga maliciosa dentro de la aplicación de escritorio Signal ejecutándose en el sistema de los destinatarios simplemente enviándoles un enlace especialmente diseñado, sin requerir ninguna interacción del usuario.

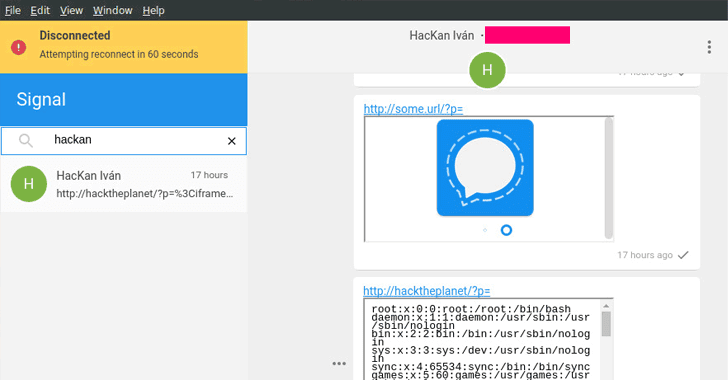

Según una publicación de blog publicada hoy, la vulnerabilidad se descubrió accidentalmente mientras los investigadores, Iván Ariel Barrera Oro, Alfredo Ortega y Juliano Rizzo, chateaban en Signal Messenger y uno de ellos compartió un enlace de un sitio vulnerable con una carga XSS en su URL .

Sin embargo, la carga útil XSS se ejecutó inesperadamente en la aplicación de escritorio Signal.

XSS, también conocido como cross-site scripting, es un vector de ataque común que permite a los atacantes inyectar código malicioso en una aplicación web vulnerable.

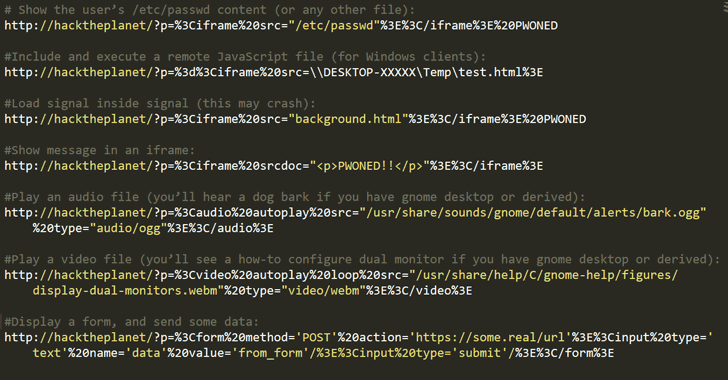

Después de analizar el alcance de este problema probando múltiples cargas útiles XSS, los investigadores encontraron que la vulnerabilidad reside en la función responsable de manejar los enlaces compartidos, permitiendo a los atacantes inyectar código HTML / JavaScript definido por el usuario a través de iFrame, imagen, video y etiquetas de audio.

Al usar esta vulnerabilidad, los atacantes incluso pueden insertar un formulario en la ventana de chat del destinatario, engañándolos para que revelen su información confidencial mediante ataques de ingeniería social.

Anteriormente se había especulado que la falla de la señal podría haber permitido a los atacantes ejecutar comandos del sistema o obtener información confidencial como claves de descifrado, pero no, no es el caso.

La vulnerabilidad fue reparada de inmediato por los desarrolladores de Signal poco después de que Ortega lanzara el video de prueba de concepto el pasado fin de semana.

Los investigadores también encontraron que un parche (función regex para validar URL) para esta vulnerabilidad existía en versiones anteriores de la aplicación de escritorio, pero de alguna manera se eliminó o se omitió en la actualización de señal lanzada el 10 de abril de este año.

Ahora, después de conocer todos los detalles de la vulnerabilidad, parece que el problema no es crítico o peligroso, como se especula.

Entonces puede confiar libremente en Signal para la comunicación encriptada sin preocupaciones. Solo asegúrate de que el servicio esté siempre actualizado.