Este troyano puede robar tus cuentas de Facebook, Twitter y Gmail

Apodado Terdot, el troyano bancario existe desde mediados de 2016 y fue diseñado inicialmente para operar como un proxy para llevar a cabo ataques de hombre en el medio (MitM), robar información de navegación como información almacenada de tarjetas de crédito y credenciales de inicio de sesión e inyección Código HTML en páginas web visitadas. Sin embargo, los investigadores de la firma de seguridad Bitdefender han descubierto que el troyano bancario ahora se ha modernizado con nuevas capacidades de espionaje, como el aprovechamiento de herramientas de código abierto para falsificar certificados SSL con el fin de obtener acceso a redes sociales y cuentas de correo electrónico e incluso publicar en nombre del usuario infectado.

Terdot banking trojan hace esto mediante el uso de un proxy man-in-the-middle altamente personalizado (MITM) que permite que el malware intercepte cualquier tráfico en una computadora infectada.

Además de esto, la nueva variante de Terdot incluso ha agregado capacidades de actualización automática que permiten que el malware descargue y ejecute archivos según lo solicitado por su operador.

Por lo general, Terdot apuntó a sitios web bancarios de numerosas instituciones canadienses como Royal Bank, Banque Nationale, PCFinancial, Desjardins, BMO (Banco de Montreal) y Scotiabank, entre otros.

Sin embargo, de acuerdo con el último análisis, Terdot puede apuntar a redes sociales como Facebook, Twitter, Google Plus y YouTube, y a proveedores de servicios de correo electrónico como Gmail de Google, Live.com de Microsoft y Yahoo Mail.

Curiosamente, el malware evita recopilar datos relacionados con la plataforma rusa más grande de redes sociales VKontakte (vk.com), señaló Bitdefender. Esto sugiere que los actores de Europa del Este pueden estar detrás de la nueva variante.

El troyano bancario se distribuye principalmente a través de sitios web comprometidos con SunDown Exploit Kit, pero los investigadores también observaron que llegaba a un correo electrónico malicioso con un botón falso de ícono PDF.

Si hace clic, ejecuta un código JavaScript ofuscado que descarga y ejecuta el archivo de malware. Para evitar la detección, el troyano utiliza una compleja cadena de cuentagotas, inyecciones y descargadores que permiten deshacer la descarga de Terdot.

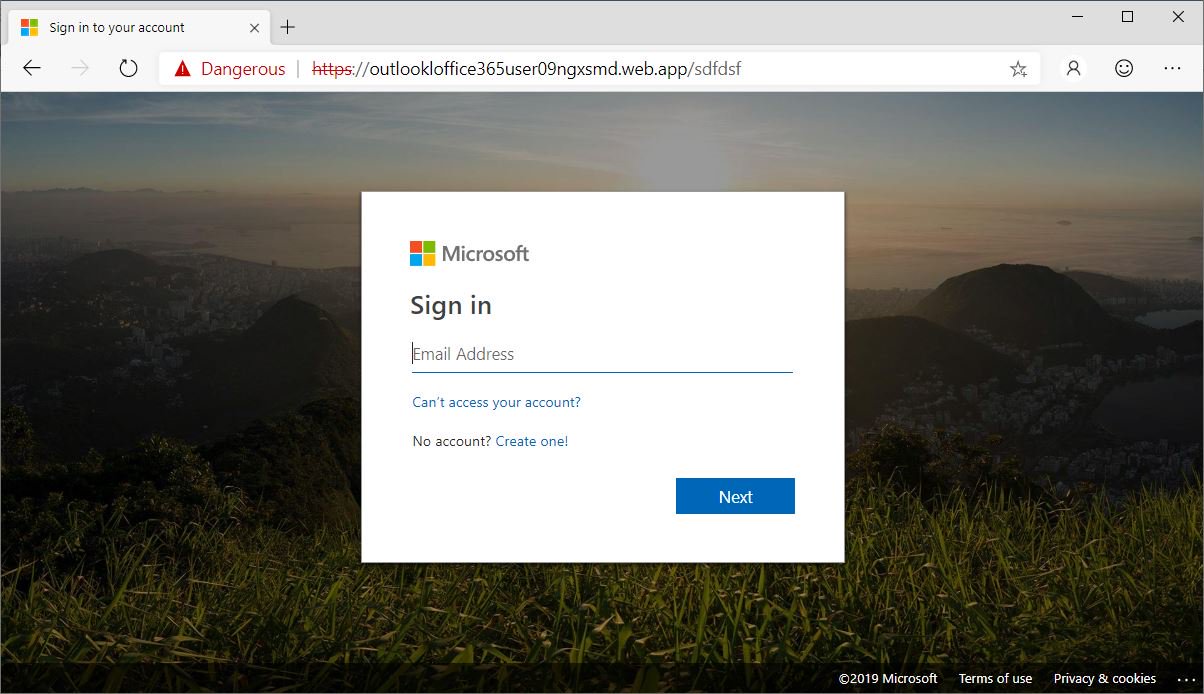

Una vez infectado, el troyano se inyecta en el proceso del navegador para dirigir las conexiones a su propio proxy web, leer el tráfico e inyectar spyware. También puede robar información de autenticación inspeccionando las solicitudes de la víctima o inyectando código de spyware Javascript en las respuestas.

Terdot también puede eludir las restricciones impuestas por TLS (Transport Layer Security) al generar su propia Certificate Authority (CA) y generar certificados para cada dominio que visita la víctima.

Cualquier información que las víctimas envíen a un banco o a una cuenta de redes sociales podría ser interceptada y modificada por Terdot en tiempo real, lo que también podría permitir que se propague mediante el envío de enlaces falsos a otras cuentas de redes sociales.

«Terdot es un malware complejo, basado en el legado de Zeus», concluyó Bitdefender. «Su enfoque en recolectar credenciales para otros servicios como redes sociales y servicios de correo electrónico podría convertirlo en una herramienta de ciberespionaje extremadamente poderosa que es extremadamente difícil de detectar y limpiar».

Bitdefender ha estado rastreando la nueva variante del troyano bancario Terdot desde que resurgió en octubre del año pasado. Para obtener más detalles sobre la nueva amenaza, puede dirigirse a un documento técnico (PDF) publicado por la empresa de seguridad.

Fuente: thehackernews.com