Aunque tengamos nuestro sistema operativo actualizado con los boletines de seguridad más recientes, eso no significa que nuestro sistema operativo esté totalmente protegido. Windows, por ejemplo, cuenta con una serie de vulnerabilidades conocidas que llevan años afectando al sistema operativo y que no pueden ser solucionadas por Microsoft debido a que, de hacerlo, podrían ocurrir problemas de compatibilidad con protocolos y aplicaciones antiguas. Hot Potato es un nuevo exploit que se aprovecha de estas vulnerabilidades para ganar privilegios dentro de un sistema remoto y ejecutar aplicaciones y comandos en él.

Aunque este fallo de seguridad es un peligro para todos (por ejemplo, un usuario doméstico podría tomar el control del sistema de forma relativamente sencilla incluso teniendo permisos de usuario limitado), donde mayor es su peligro es en entornos corporativos, donde la mayoría de las empresas dependen de los privilegios de las cuentas de Windows para proteger su red corporativa, algo que no debería ser así.

La mayoría de los fallos utilizados en este exploit tienen varios años de antigüedad y son perfectamente conocidos por Microsoft, sin embargo, la compañía no puede solucionarlos ya que, de hacerlo, el sistema operativo y la red perderían compatibilidad con servicios, aplicaciones y protocolos antiguos, algo que no se puede permitir.

Hot Potato, cómo explotar esta vulnerabilidad

El exploit que permite la escalada de privilegios se divide en 3 partes, y cada una de ellas hace uso de un ataque informático bien conocido que llega atormentando a Microsoft durante años:

Parte 1: Suplantación del servidor NBNS

NBNS es un protocolo UDP utilizado para la resolución de nombres de uso común en entornos Windows. Este protocolo se utiliza cuando se intenta acceder a una IP o dominio que no existe ni en el archivo hosts ni en los servidores DNS y simplemente se basa en preguntar a todos los equipos de la red “¿quién es xxx.xxx.xxx.xxx?” y esperar respuesta.

Lo primero que debemos hacer es crear paquetes falsos NBNS para inundar el equipo de destino, o víctima, con falsas solicitudes de manera que no pueda resolver el nombre.

Parte 2: Falso servidor proxy WPAD

Mediante la configuración de un falso servidor WPAD conseguiremos que todo el tráfico se reenvíe a través de nuestro ordenador, pudiendo tomar el control de todos los paquetes que se generan en el sistema de destino. Este cambio, aunque se realice con una cuenta de usuario limitada, afecta por igual a todos los usuarios, incluidos los administradores.

Parte 3: HTTP -> SMB NTLM Relay

Una vez que todo el tráfico ya se reenvía a través del equipo que controlamos, ya podemos empezar a realizar peticiones al equipo de origen con el correspondiente exploit. Este exploit se encarga de redirigir cada una de las solicitudes hasta que, finalmente, se consiguen los paquetes necesarios para la autenticación.

Con ellos, se crea un nuevo servicio en el sistema remoto con permisos “NT AUTHORITY\SYSTEM”, el cual utilizaremos para ejecutar aplicaciones y procesos con permisos totales.

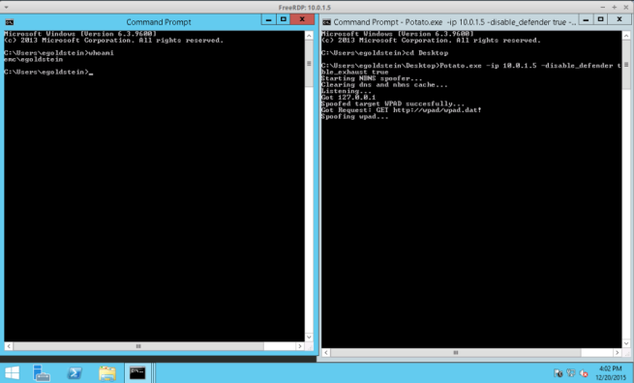

Lo único que nos queda es ejecutar el exploit. Hot Potato afecta a Windows 7, Windows 8.1, Windows 10 y las versiones Server. Este exploit funciona de forma diferente según el sistema operativo que estemos utilizando. Por ejemplo:

- En Windows 7 basta con ejecutar el exploit con el comando Potato.exe -ip <local ip> -cmd <command to run> -disable_exhaust true

- En Windows Server 2008, el comando a ejecutar será: Potato.exe -ip <local ip> -cmd <command to run> -disable_exhaust true -disable_defender true –spoof_host WPAD.EMC.LOCAL

- En Windows 8.1, 10 y Server 2012 el comando a ejecutar es: Potato.exe -ip <local ip> -cmd <cmd to run> -disable_exhaust true -disable_defender true

Por el momento estos ataques están limitados a equipos dentro de una red local, sin embargo, los expertos de seguridad responsables del exploit aseguran estar dando los primeros pasos para atacar otros ordenadores a través de Internet.

Explotación y mitigación de Hot Potato en Windows

Los usuarios interesados en probar esta sencilla vulnerabilidad que permite a cualquier usuario no autorizado conseguir los máximos privilegios sobre el sistema pueden hacerlo descargando todo lo necesario desde GitHub.

Aunque hace poco tiempo Microsoft solucionó un fallo similar en su sistema operativo, Hot Potato vuelve a llamar a sus puertas. A falta de un nuevo parche que bloquee este problema de seguridad, los expertos recomiendan activar la opción “Extended Protection for Authentication” y al uso de NTLMv2 y/o Kerberos en Windows para detener, mitigar y bloquear los ataques de relay NTLM.

Fuente: Redes Zone