El troyano bancario “Dridex” hizo ruido este jueves en la mañana cuando se realizo gran campaña de Phishing apuntando principalmente a victimas del Reino Unido, Sin embargo fue acorralado por investigadores de Palo Alto Networks.

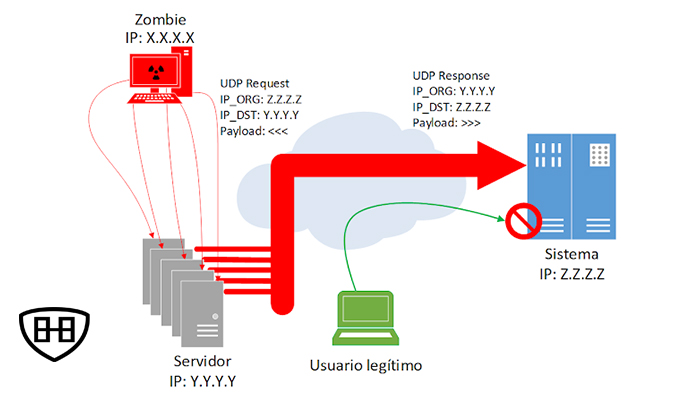

Los correos electrónicos de phishing se enlazan a un documento de Microsoft Word que atrae a los usuarios a habilitar las macros de los sitios Web controlados por el atacante y así descargar el malware bancario.

La campaña sigue activa, dijo el director de inteligencia de Palo Alto, Ryan Olson.

Dridex, por su parte, había sido bastante tranquilo después de un período fuerte de actividad a principios de este año en el que utilizo diferentes temática de campañas de phishing y de spam utilizando macros para descargar el malware de la Web.

Estos Macros, que son desactivados por defecto por Office, y pertenecen a la vieja escuela de propagación de malware, sin duda han hecho un resurgimiento en 2015 con Dridex a la cabeza.

«A principios de año, hemos visto un aumento en documentos de Word utilizando macros para instalar el malware. Estábamos súper sorprendidos por esto en el momento, porque el malware basado en macro había desaparecido desde que fueron desactivados por defecto en Office. No podíamos entenderlo «, dijo Olson. «Creo que es más que una nueva generación de personas que no viven del dolor de la década de 1990 y principios de 2000, cuando era una cosa terrible que las macros se habilitan en Word o Excel. Hoy en día, sólo están haciendo clic en ‘Sí’ para habilitar macros».

Los mensajes de phishing en esta y otras campañas Dridex han sido bastante convincente en conseguir que los usuarios acepten. En general, los correos electrónicos mencionan algún tipo de negocio o giro comercial y piden el pago. Los archivos adjuntos maliciosos pretenden ser una factura, y el usuario se presenta con un cuadro de diálogo que les pide habilitar las macros con el fin de ver el documento.

En este caso, los macros infectados deben alcanzar un puñado de direcciones URL. Palo Alto ha publicado una lista de las descargas de URLs, mando y control de dominios y otros indicadores de compromiso.

Dridex, sin embargo, tenía todo, pero dejó el mapa desde el final del verano. Una de las razones podría ser la detención a principios de septiembre en Chipre de un hombre moldavo de 30 años de edad, supuestamente detrás del desarrollo de la distribución del malware.

El blog de seguridad de Krebs de Seguridad informó sobre la detención, el 7 de septiembre y citó fuentes no identificadas que dijeron que el hombre tenía vínculos con una banda responsable de Dridex que pueden haber sido una escondida de una conocida banda de Europa del Este llamado el Club de Negocios acusado de utilizar el malware para robar $ 100 millones de los bancos en todo el mundo.

«Entre finales de agosto y ahora, no habíamos visto ninguna actividad Dridex en absoluto», dijo Olson. «Atribuimos que a causa de la detención, hubo cierta reorganización de la organización y las personas se estaban reagrupando y por lo tanto apareció de nuevo esta mañana Dridex con un poco de volumen «.

A diferencia a principios de enero, cuando los correos electrónicos Dridex fueron alcanzando un máximo de cerca de 100.000 por día, Olson dijo que el resurgimiento actual es de alrededor de 20.000, en su mayoría en el Reino Unido

«Ha sido sobre todo a lo largo del Reino Unido», dijo Olson. «Es probable que su mejor oportunidad para su reintegro es el Reino Unido Cualquiera de ellos tienen cuentas o mulas de dinero allí. La infraestructura del malware está probablemente mejor preparada para bancos con sede en el Reino Unido «.

Fuente: ThreatPost