“Abrir un cajero no debería tomar más de diez minutos”

Ponerse el sombrero blanco a cambio del negro hace 15 años fue la propuesta de Álvaro Andrade Sejas, un hacker boliviano que enseña a las empresas e instituciones de gobierno cómo protegerse de los ataques informáticos.

El CEO de Ethical Hacking ayuda a proteger la red de cajeros automáticos de 97 entidades financieras panameñas y vino a compartir su conocimiento con varias entidades costarricenses.

El tema de la seguridad informática es relevante en el país, incluso por el hacking descubierto la semana pasada a las bases de datos de pensionados de la Caja.

¿El sector bancario es el más afectado por los hackers?

Es una industria muy golpeada en los últimos tres años, donde hoy es más fácil atacar un cajero automático y sustraer el dinero que ingresar a las bases de datos del mismo banco.

¿Cuáles son los puntos vulnerables en un cajero automático?

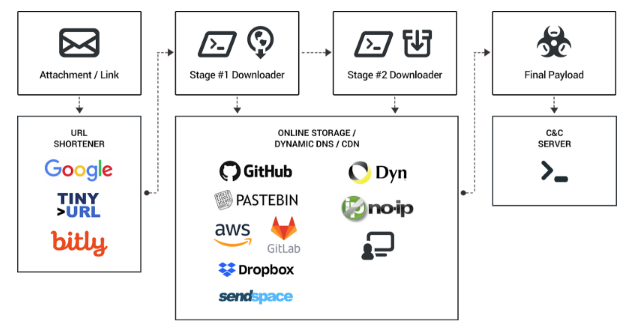

Si uno tiene las herramientas y el conocimiento adecuados, no debería tomar más de diez minutos abrirlo y sustraer el dinero, atacando los puertos USB y el sistema operativo, que son vulnerables a técnicas como malware, exploting o jack potting.

¿Cuáles son las normas para proteger los cajeros automáticos?

La norma siempre va a decir que no se guarde información del cliente ni de sus transacciones, utilizar comunicaciones cifradas entre el cajero y el banco, pero hemos encontrado hardware certificado que no cumple con los niveles adecuados.

¿Qué pasa entonces con las auditorías de seguridad?

Muchos bancos y otras entidades pasan las auditorías de seguridad por puro cumplimiento, porque tienen un hardware o software dentro de la certificación PCI, pero que son posibles de violentar.

¿Conoce las medidas implementadas por la banca nacional?

Los entes costarricenses cumplen con regulaciones internacionales en materia de seguridad, como PCI o ISO 27001, pero no existe ninguna entidad que cumpla al 100% con las normas y que se proteja de nuevas amenazas.

¿Cómo protegerse de las amenazas de seguridad a nivel interno?

La seguridad no es un producto que se compra.

Un firewall de $15 mil y un IPS de $500 mil y creen que están seguros, pero son productos y tienen falencias.

Tu institución va a ser segura hasta que alguien decida romperla.

¿Entonces de qué forma enfrentamos las amenazas?

Unos 30 o 15 días antes de la auditoría todos comienzan a correr para cumplir con lo que dice la norma, pero cuando lo revisan, no han cumplido con el esquema de políticas, procesos y procedimientos.

¿Cada cuánto debe una entidad auditar su seguridad?

Está el “penetration test”, una o dos veces por año, y sirve para ver cuán expuesto se está y sobre eso establecer las políticas, procesos y procedimientos.

Pero lo más importante es dar seguimiento, porque hay cumplimientos semanales, quincenales, mensuales o semestrales.

Fuente: La Republica